Tor-anonymiteettiverkko saa paljon huomiota valtavirran lehdistöltä – eikä vähiten sen väitetyn yhteyden vuoksi kyberrikollisuuteen ja pimeän verkon huumekauppaan.

Mutta mikä Tor on? Ja kuinka turvallinen se on? The Daily Swig pyysi useita tietoturva- ja yksityisyydensuoja-asiantuntijoita vastaamaan kaikkiin kysymyksiisi ja moniin muihinkin.

Mikä on Tor?

Tor on internet-viestintämenetelmä, jolla mahdollistetaan anonymiteetti verkossa. Samaa termiä käytetään yleisesti viittaamaan sekä anonymiteettiverkkoon että sitä tukevaan avoimen lähdekoodin ohjelmistoon.

Torin nimi juontaa juurensa The Onion Router -nimestä, joka on Yhdysvaltain merivoimien tutkimuslaboratorion (Naval Research Lab) johtaman uraauurtavan yksityisyysprojektin nimi.

Miten Tor toimii?

Tor ohjaa internet-liikennettä tuhansien releiden verkon kautta, joista monet ovat vapaaehtoisten perustamia ja ylläpitämiä.

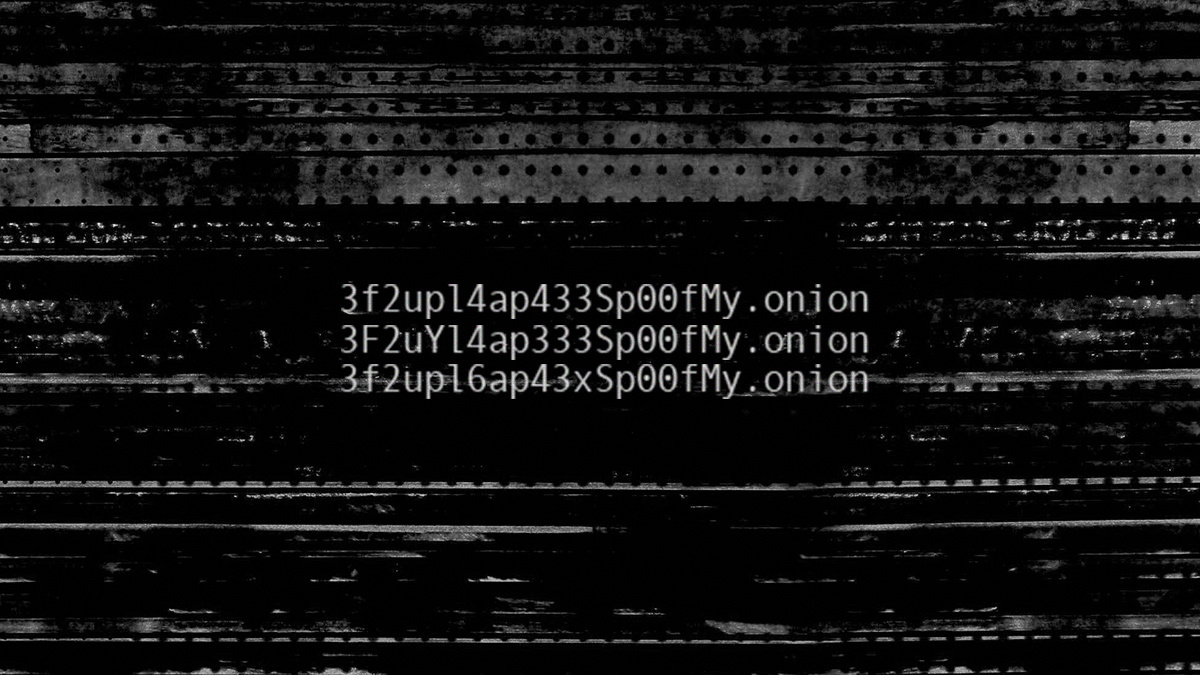

Viestit on koteloitu salauksen kerroksiin, jotka ovat verrattavissa sipulin kerroksiin. Tor-verkon sisällä on .onion-sivustoja eli ”piilopalveluja”.

Tor helpottaa anonymisoitua selailua sallimalla liikenteen kulkea verkkoon tai sen läpi sellaisten solmujen kautta, jotka tuntevat vain välittömästi edeltävän ja seuraavan solmun releessä.

Viestien lähde ja määränpää peitetään salaamalla.

Tor ohjaa internet-liikennettä tuhansien releiden verkoston kautta

Tor ohjaa internet-liikennettä tuhansien releiden verkoston kautta

Miten pääsen Toriin?

Helpoisin tapa päästä Tor-verkkoon on Tor-selaimen kautta. Tor-selain kytkeytyy automaattisesti Tor-verkkoon ja välittää kaikki pyynnöt sen kautta varmistaen samalla anonymiteetin.

Tor-selaimessa on lisäksi lisätoimintoja, jotka parantavat tietoturvaa ja yksityisyyttäsi kytkemällä pois päältä JavaScriptin, automaattisen kuvien ja videoiden lataamisen ja paljon muuta.

Tor-selainpaketin on kehittänyt Tor Project, voittoa tavoittelematon organisaatio, joka tekee tutkimusta sekä ylläpitää Tor-anonymiteettiverkon käyttämiä ohjelmistoja.

Tor-selain on tällä hetkellä saatavilla Windowsille, Linuxille ja macOS:lle. Tor-selaimesta on myös versio Androidille, mutta ei vielä virallista versiota iOS:lle.

Mihin Tor-selainta käytetään?

Tor-selain on pelkkä verkkoselain, ja ohjelmiston avulla voi silti katsella ”pintainternettiä” eli ”kirkasta verkkoa”.

Tor-selain tarjoaa kuitenkin ylimääräistä yksityisyyden suojaa tavanomaiseen verkkokäyttöön tai keinona ohittaa hallituksen valvonta ja sensuuri.

Joitakin niin sanotun pimeän verkon sivustoja voi käyttää vain Torin avulla.

Vince Warrington, Protective Intelligencen toimitusjohtaja, selitti: ”Pimeä verkko – ensisijaisesti ne sivustot, joihin pääsee vain Torin kautta – on edelleen yleensä laittomien ja laittomien sivustojen isäntä.

”Vaikka siellä on joitakin laillisia sivustoja (esimerkiksi BBC:llä on nyt .onion-versio BBC:n uutissivustosta), tutkimuksemme osoittaa, että yli 95 prosenttia .onion-sivustoista sisältää laitonta tai laitonta materiaalia”, hän lisäsi.

Kuka käyttää Tor-verkkoa ja miksi?

Vaikka useimmat ihmiset tuntevat Tor-verkon käytön vain laittomiin toimintoihin – kuten huumeita myyville verkkomarkkinoille pääsyyn – monet muutkin käyttäjät käyttävät Tor-verkkoa.

Näihin kuuluvat mm:

- Journalistit

- Poliittiset aktivistit

- Yhdysvaltojen armeija

- Lainvalvontaviranomaiset

- Jotkut, jotka elävät sortohallinnoissa

- Kuka tahansa, joka ei halua kolmannen osapuolen tarkkailevan verkkotoimintaansa

Torin käyttökohteita on monenlaisia, kuten esimerkiksi sensuurin kiertäminen ja verkkovakoilun ja -profiloinnin välttäminen, liikenteen alkuperän häivyttämiseen ja arkaluonteisen viestinnän piilottamiseen.

Mitä odotuksia anonymiteetistä ihmisillä voi olla, kun he käyttävät Toria?

Tor tarjoaa anonymiteettiä, mutta vain tiettyyn pisteeseen asti.

Teknologiaa käyttävien ja henkilöllisyytensä salassa pitämistä tavoittelevien on myös sovellettava parhaita käytäntöjä operatiivisessa tietoturvassa (Operational Security (OpSec)).

Charity Wright, kyberuhkien tiedustelun neuvonantaja IntSightsin palvelimessa ja entinen NSA:n kiinalaisvakoiluasiantuntija selitti: ”Tor on selain, joka voi anonymisoida verkkoyhteytesi ja IP-osoitteesi, josta kirjaudut sisään.”

”Kun kuitenkin uskaltaudut laittomiin tiloihin, on tärkeää käyttää pseudonyymejä ja piilottaa oikea nimesi äläkä koskaan paljasta todellista sijaintisi, kansallisuuttasi tai tunnistetietojasi.”

”Minkä tahansa pienen johtolangan avulla ihmiset voivat selvittää, kuka olet. Vielä enemmän, liittovaltion virastot ja lainvalvontaviranomaiset käyttävät jokaista yksityiskohtaa nettipersoonasta löytääkseen etsintäkuulutetun epäillyn”, hän lisäsi.

Toriin pääsee helposti Tor-selaimella

Toriin pääsee helposti Tor-selaimella

Kuinka anonyymi Tor on?

Torin tarkoituksena on tarjota anonyymiä viestintää, mutta on ollut lukuisia esimerkkejä ihmisistä, joiden henkilöllisyys on paljastunut Torin käytöstä huolimatta.

Esimerkiksi FBI lopetti hiljattain rikosjutun Freedom Hostingin, Tor-verkossa toimivan pimeän verkkopalvelun, omistajaa vastaan.

Lisäksi useat tutkimushankkeet ovat osoittaneet vaihtelevan määrän onnistuneita hyökkäyksiä, joissa on joko yritetty salakuunnella Torin salattua liikennettä tai tunnistaa käyttäjiä.

Lue lisää viimeisimpiä yksityisyyden suojaa koskevia uutisia The Daily Swigistä

Protective Intelligencen Warrington kommentoi: ”On myytti ajatella, että Torin käyttö (jopa VPN:n kanssa) antaa täydellisen anonymiteetin. Nykyisin käyttämiemme työkalujen avulla voimme hitaasti riisua anonymiteetin kerrokset ja selvittää, kuka on tietokoneen takana.”

”Käyttämällä erikoisohjelmistoja yhdistettynä avoimen lähdekoodin tiedustelutietoihin – pohjimmiltaan etsimällä pinta-, syvä- ja pimeästä verkosta pieniä tiedonpätkiä – voimme muodostaa kuvan Tor-käyttäjästä, joka on sekaantunut laittomaan toimintaan.”

Aikakausi, jolloin Tor oli piikki lainvalvontaviranomaisten silmissä, näyttää olevan päättymässä.

Warrington selitti: ”Yhdistyneessä kuningaskunnassa poliisilla ja tiedustelupalveluilla on pääsy näihin työkaluihin, ja ainoa rajoitus pimeän verkon käyttäjien tunnistamisessa ovat resurssit. Tällaisiin tutkimuksiin ei yksinkertaisesti ole riittävästi poliiseja.”

Mitkä ovat Torin rajoitukset, ja miten ne voidaan poistaa?

Torilla on rajoituksensa. Anonymiteetin ylläpitäminen verkossa on paljon kauaskantoisempi tehtävä kuin pelkkä Torin käyttö.

Cybereasonin tietoturvajohtaja Israel Barak kertoi The Daily Swigille: ”Tor antaa pohjimmiltaan vain verkkotason anonymiteetin. Se ei auta sinua tietokoneellasi olevissa sovelluksissa, jotka säilyttävät henkilöllisyytesi ja toimittavat henkilöllisyytesi internet-palveluntarjoajille.”

”Kun esimerkiksi yksittäinen henkilö muodostaa yhteyden Gmailiin, käyttämäsi tietokone tai laite tallentaa henkilöllisyytesi, joten sinun ei tarvitse kirjautua sisään tulevaisuudessa.”

”Tor ei suojaa anonymiteettiäsi tältä”, hän varoitti.

YHTEENVETO Kuinka tulla CISO:ksi – Oppaasi kiipeämiseen yritysten tietoturvatikkaiden huipulle

Vaikka Tor-verkko on suunniteltu pitämään selaustottumukset poissa palveluntarjoajilta tai verkkosivujen seurantalaitteilta, yksityisyydestään tietoisimmat käyttäjät voivat mennä vielä pidemmälle.

Boris Cipot, Synopsysin vanhempi tietoturva-insinööri, lisäsi: ”Korkeimman anonymiteettitason saavuttamiseksi olisi päästävä eroon kaikista asennetuista käyttöjärjestelmistä tai ohjelmista, joissa on seurantajärjestelmä, jolloin käyttäjä voi astua Tor-verkkoon puhtaalta pöydältä.”

”Tämä onnistuu käyttämällä Tails- tai Qubes-käyttöjärjestelmää, jotka toimivat USB-tikulta. Ne toimivat täysin muistissa, joten niitä on turvallista käyttää olemassa olevassa laitteistossa, mutta kun ne on aktivoitu, sinusta ei jää jälkiä.”

Tails-käyttöjärjestelmä voidaan yhdistää Toriin, jolloin käyttäjien anonymiteetti verkossa paranee

Tails-käyttöjärjestelmä voidaan yhdistää Toriin, jolloin käyttäjien anonymiteetti verkossa paranee

Miksi Torin lataaminen sivustoille kestää niin kauan?

Torin käyttäminen verkon selaamiseen edellyttää kompromissien hyväksymistä.

Tor-selain antaa käyttäjälle huomattavia anonymiteettietuja verrattuna muihin verkkoselaimiin, kuten Edgeen, Firefoxiin ja Chromeen.

Vaikka tavalliset selaimet voivat vuotaa tietoja, jotka auttavat pitkälle käyttäjän tunnistamisessa – jopa ”yksityisessä” tilassa – Tor on suunniteltu anonymiteetti mielessä.

RELATED Firefox ja Chrome eivät vielä korjaa yksityisyysongelmaa, joka vuotaa käyttäjän hakuja Internet-palveluntarjoajille

Tor satuloi käyttäjälle kuitenkin joitain huomattavia rajoituksia internetin selaamisessa.

Alkajaisiksi, selaaminen Torilla voi olla hyvin hidasta, joten moni tuskin haluaa vaihtaa nykyistä selainta.

Hitaat liikennenopeudet johtuvat siitä, että datapaketit kulkevat kiertotietä Torin läpi ja pomppivat eri vapaaehtoisten tietokoneiden välillä saavuttaakseen määränpäänsä.

Verkon viive on aina ongelma tässä skenaariossa – vaikka olisitkin onnekas ja välttäisit pullonkaulat.

Tor saa myös verkkosivut näyttämään siltä kuin ne olisi rakennettu 20 vuotta sitten, sillä Tor poistaa suuren osan verkkosivujen esitys- ja muokkaussisällöstä, sillä näiden tekniikoiden avulla voidaan tunnistaa käytettävä tietokone.

Mitä ohjelmistokehittäjät ovat oppineet Torista?

Asiantuntijoiden mielipiteet jakautuvat sen suhteen, onko Tor vaikuttanut suoraan selainten kehitykseen, mutta ainakin teknologia on lisännyt paljon tietoisuutta yksityisyyden suojasta.

Chad Anderson, vanhempi tietoturvatutkija DomainToolsissa, kommentoi: ”

”Selainten siirtyminen DNS-over-HTTPS:ään, jota kutsutaan yleisesti DoH:ksi, on edistänyt käyttäjien yksityisyyttä, ja siinä missä DNS ei ennen toiminut Torin kautta ja oli itse asiassa hyökkäysväylä käyttäjien anonymisoimiseksi, DoH korjaa tämän”, hän lisäsi.

SUOSITELTAVA Opas DNS-over-HTTPS:ään – miten uusi verkkoprotokolla pyrkii suojaamaan yksityisyyttäsi verkossa

Anderson jatkoi: ”

Arthur Edelstein, Firefoxin yksityisyydensuojan ja turvallisuuden vanhempi tuotepäällikkö, antoi The Daily Swigille listan projekteista, joihin liittyy Mozillan ja Torin yhteistyötä:

- First-Party Isolation – Tor ja Mozilla kehittivät tämän ominaisuuden yhdessä, ja se on nyt integroitu kokonaan Firefoxiin, vaikkakin tällä hetkellä oletusarvoisesti pois käytöstä. Se estää täysin käyttäjien jäljittämisen eri verkkosivustoilla evästeiden avulla.

- Fingerprinting Resistance – Myös Tor ja Mozilla kehittivät yhdessä Torin ja Mozillan yhdessä, ja kun Fingerprinting Resistance on käytössä Firefoxissa, se muuttaa suuren kokoelman selaimen ominaisuuksien käyttäytymistä niin, että niitä ei voida käyttää käyttäjien sormenjälkien ottamiseen ja jäljittämiseen eri verkkosivustoilla.

- Proxy-palvelimen ohitussuojaus – Tor toimitti Firefoxiin useita korjauksia, joiden avulla Firefoxin avulla voidaan tiukentaa välityspalvelinten käyttöä niin, että selain ei vuoda käyttäjän IP-osoitetta, kun välityspalvelin on käytössä.

Miten itse Torin teknologiaa kehitetään edelleen?

Torin tämänhetkisiä esimerkkejä kehityshankkeista ovat muun muassa proof-of-concept-työ ihmisten muistettaviin nimiin liittyen sekä yhteistyö SecureDropin kanssa, joka on Toriin perustuva avoimen lähdekoodin ilmiantojärjestelmä.

Tor-projektin edustaja Al Smith kertoi The Daily Swig -lehdelle: ”Tällä hetkellä olemme tehneet yhteistyötä vain Freedom of the Press Foundationin (FPF) kanssa, mutta haluamme jatkaa proof-of-conceptin laajentamista muiden media- ja kansanterveysorganisaatioiden kanssa tulevaisuudessa.”

Miten Tor Project selviytyy koronaviruspandemiasta?

Tor Project joutui hiljattain irtisanomaan kolmanneksen ydinhenkilöstöstään koronaviruspandemian vuoksi. The Daily Swig kysyi, miten voittoa tavoittelematon organisaatio on pyrkinyt minimoimaan tämän vaikutuksen kehitysputkiin.

Tor Projectin edustaja vastasi: ”Koska olemme nyt pienempi organisaatio, luomme enemmän projekteja, joissa eri tiimit (esim, Browser, Network, UX, Community, Anti-Censorship) kokoontuvat yhteen ja työskentelevät saman asian parissa sen sijaan, että työskentelisimme erillisissä ryhmissä erilaisten töiden parissa.”

”Tätä lähestymistapaa käytimme parantaaksemme sipulipalveluita Tor Browser 9.5 -julkaisua varten”, he lisäsivät.

Onko Tor turvallinen?

Huolimatta monista ja moninaisista Toriin liittyvistä varoituksista, joita puhuttelemamme tietoturva-asiantuntijat toivat esiin, yksikään heistä ei vihjannut, että teknologia olisi ”vaarallinen”.

Tyypillisessä vastauksessaan Charles Ragland, tietoturva-insinööri uhkatietotoimisto Digital Shadowsin palveluksessa, selitti: ”Yleisesti ottaen, niin kauan kuin tietoturvapäivitykset ovat käytössä ja käyttäjät noudattavat yksityisyyden suojaa ja anonymiteettiä koskevia parhaita käytäntöjä, Torin käyttö on turvallista.”

HAASTATTELU Shodanin perustaja John Matherly IoT:n tietoturvasta, kaksikäyttöisistä hakkerointityökaluista ja tiedon ylikuormituksesta