Das Anonymitätsnetzwerk Tor erhält nicht zuletzt wegen seiner angeblichen Verbindung zu Cyberkriminalität und Drogenhandel im Darknet viel Aufmerksamkeit von der Mainstream-Presse.

Aber was ist Tor? Und wie sicher ist es? The Daily Swig hat mehrere Sicherheits- und Datenschutzexperten gebeten, all diese und viele weitere Fragen zu beantworten.

Was ist Tor?

Tor ist eine Internet-Kommunikationsmethode, die Online-Anonymität ermöglicht. Der gleiche Begriff wird allgemein verwendet, um sich sowohl auf das Anonymitätsnetzwerk als auch auf die Open-Source-Software zu beziehen, die es unterstützt.

Der Name Tor leitet sich von The Onion Router ab – dem Namen eines bahnbrechenden Datenschutzprojekts, das vom US Naval Research Lab betrieben wurde.

Wie funktioniert Tor?

Tor leitet den Internetverkehr durch ein Netzwerk von Tausenden von Relays, von denen viele von Freiwilligen eingerichtet und gewartet werden.

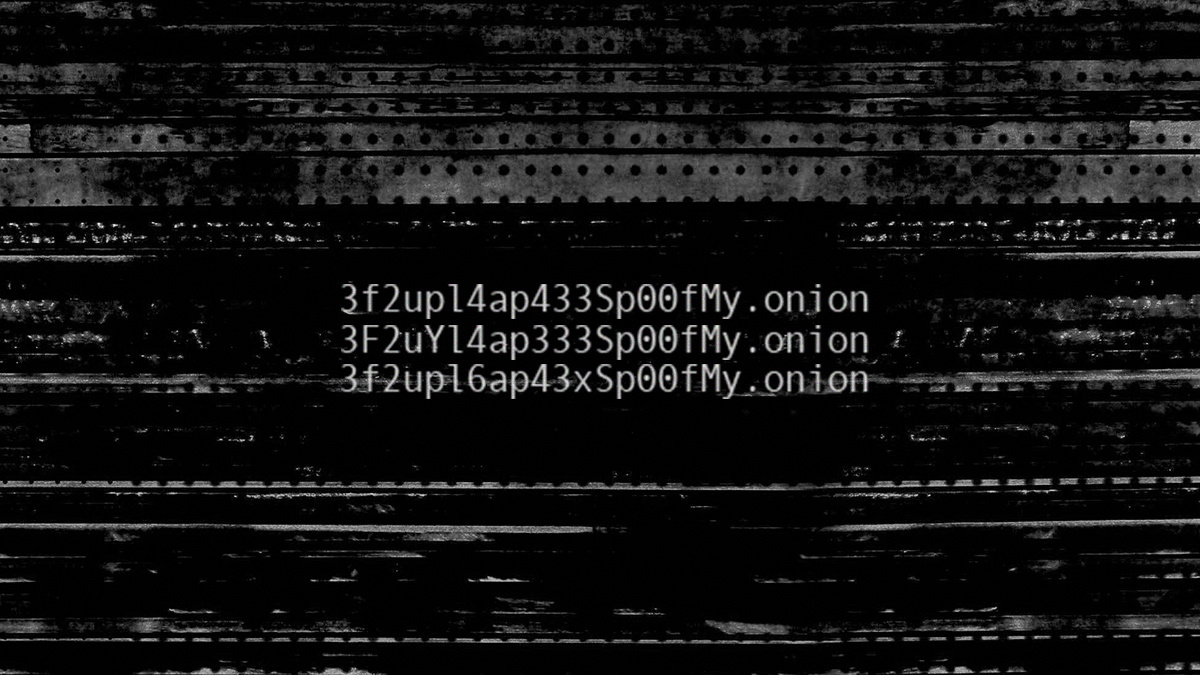

Nachrichten werden in Verschlüsselungsschichten eingekapselt, vergleichbar mit den Schichten einer Zwiebel. Innerhalb des Tor-Netzwerks gibt es .onion-Seiten oder „versteckte Dienste“.

Tor erleichtert das anonyme Surfen, indem es den Datenverkehr im oder durch das Netzwerk über Knoten laufen lässt, die nur den unmittelbar vorangehenden und nachfolgenden Knoten in einem Relay kennen.

Quelle und Ziel von Nachrichten werden durch Verschlüsselung verschleiert.

Tor leitet den Internetverkehr durch ein Netzwerk von Tausenden von Relays

Tor leitet den Internetverkehr durch ein Netzwerk von Tausenden von Relays

Wie kann ich auf Tor zugreifen?

Der einfachste Weg, auf das Tor-Netzwerk zuzugreifen, ist der Tor-Browser. Der Tor-Browser ist automatisch mit dem Tor-Netzwerk verbunden und leitet alle deine Anfragen durch, während er die Anonymität sicherstellt.

Zusätzlich verfügt der Browser über eine zusätzliche Funktion, die deine Sicherheit und Privatsphäre verbessert, indem er JavaScript, das automatische Laden von Bildern und Videos und vieles mehr deaktiviert.

Der Tor-Browser wird vom Tor-Projekt entwickelt, einer gemeinnützigen Organisation, die sowohl Forschung betreibt als auch die Software für das Anonymitätsnetzwerk Tor pflegt.

Der Tor-Browser ist derzeit für Windows, Linux und macOS verfügbar. Es gibt auch eine Version des Tor-Browsers für Android, aber noch keine offizielle Version für iOS.

Für was wird Tor verwendet?

Der Tor-Browser ist nur ein Webbrowser, und du kannst immer noch das „oberflächliche“ Internet – oder „Clear Web“ – mit der Software sehen.

Der Tor-Browser bietet jedoch ein zusätzliches Maß an Privatsphäre für die normale Internetnutzung oder als Möglichkeit, staatliche Überwachung und Zensur zu umgehen.

Einige Seiten im so genannten Dark Web sind nur über Tor zugänglich.

Vince Warrington, Geschäftsführer von Protective Intelligence, erklärt: „Das Dark Web – vor allem die Seiten, die nur über Tor zugänglich sind – ist im Allgemeinen immer noch der Hort des Illegalen und Unerlaubten.

„Während es einige legitime Seiten gibt (zum Beispiel hat die BBC jetzt eine .onion-Version der BBC-Nachrichten-Website), zeigen unsere Untersuchungen, dass über 95% der .onion-Seiten illegales oder illegales Material enthalten“, fügte er hinzu.

Wer benutzt Tor und warum?

Während die meisten Menschen nur mit der Verwendung von Tor für illegale Aktivitäten vertraut sind – wie zum Beispiel den Zugang zu Online-Märkten, die Drogen verkaufen – greifen viele andere Benutzer auf das Tor-Netzwerk zu.

Dazu gehören:

- Journalisten

- Politische Aktivisten

- Das US-Militär

- Gesetzeshüter

- Leute, die in repressiven Regimen leben

- Jeder, der nicht möchte, dass ein Dritter seine Online-Aktivitäten beobachtet

Die Verwendungszwecke von Tor reichen von der Umgehung von Zensur und der Vermeidung von Online-Spionage und Profiling, bis hin zur Verschleierung der Herkunft des Datenverkehrs und dem Verbergen sensibler Kommunikation.

Welche Erwartungen an die Anonymität können Menschen haben, wenn sie Tor benutzen?

Tor bietet Anonymität, aber nur bis zu einem gewissen Grad.

Wer die Technologie nutzt und seine Identität geheim halten will, muss auch die besten Praktiken der operativen Sicherheit (OpSec) anwenden.

Charity Wright, ein Berater für Cyber-Bedrohungen bei IntSights und ehemaliger Experte für chinesische Spionage der NSA, erklärt: „Tor ist ein Browser, der Ihre Netzwerkverbindung und die IP-Adresse, mit der Sie sich einloggen, anonymisieren kann.“

„Sobald Sie sich jedoch in illegale Bereiche begeben, ist es wichtig, Pseudonyme zu verwenden, Ihren echten Namen zu verbergen und niemals Ihren wahren Standort, Ihre Nationalität oder andere identifizierende Informationen preiszugeben.“

„Jeder kleine Hinweis kann dazu verwendet werden, um herauszufinden, wer Sie sind. Mehr noch, Bundesbehörden und Strafverfolgungsbehörden werden jedes Detail einer Online-Persönlichkeit nutzen, um einen gesuchten Verdächtigen zu finden“, fügte sie hinzu.

Tor ist leicht über den Tor-Browser zugänglich

Tor ist leicht über den Tor-Browser zugänglich

Wie anonym ist Tor?

Tor soll anonyme Kommunikation ermöglichen, aber es gibt zahlreiche Beispiele von Menschen, deren Identitäten trotz der Nutzung von Tor enttarnt wurden.

Das FBI hat zum Beispiel kürzlich ein Strafverfahren gegen den Besitzer von Freedom Hosting, einem Dark-Web-Dienst, der im Tor-Netzwerk lief, eingestellt.

Darüber hinaus haben mehrere Forschungsprojekte gezeigt, dass es mehr oder weniger erfolgreiche Angriffe gab, die entweder versuchten, den mit Tor verschlüsselten Datenverkehr abzuhören oder die Nutzer zu identifizieren.

Lesen Sie mehr über die neuesten Datenschutznachrichten von The Daily Swig

Protective Intelligence’s Warrington kommentiert: „Es ist ein Mythos zu glauben, dass die Verwendung von Tor (sogar mit einem VPN) Ihnen völlige Anonymität bietet. Mit den Werkzeugen, die wir heutzutage verwenden, können wir die Schichten der Anonymität langsam abtragen, um herauszufinden, wer hinter dem Computer steckt.“

„Durch die Verwendung von Spezialsoftware in Kombination mit Open-Source-Informationen – im Grunde durch das Durchsuchen des oberflächlichen, tiefen und dunklen Webs nach kleinen Informationsschnipseln – können wir uns ein Bild von einem Tor-Nutzer machen, der in illegale Aktivitäten verwickelt ist.“

Die Ära, in der Tor ein Dorn im Auge der Strafverfolgungsbehörden war, scheint sich dem Ende zuzuneigen.

Warrington erklärte: „In Großbritannien haben die Polizei und die Geheimdienste Zugang zu diesen Werkzeugen, und die einzige Einschränkung bei der Identifizierung von Nutzern des Dark Web sind die Ressourcen. Es gibt einfach nicht genug Polizisten, die sich diesen Ermittlungen widmen.“

Was sind die Grenzen von Tor, und wie können diese überwunden werden?

Tor hat seine Grenzen. Die Aufrechterhaltung der Online-Anonymität ist eine viel weitreichendere Aufgabe als die bloße Verwendung von Tor.

Israel Barak, Chief Information Security Officer bei Cybereason, erklärte gegenüber The Daily Swig: „Tor bietet im Grunde nur Anonymität auf Netzwerkebene. Es hilft Ihnen nicht bei Anwendungen auf Ihrem Computer, die Ihre Identität behalten und Ihre Identität den Internetdienstanbietern zur Verfügung stellen.

„Wenn sich eine Person beispielsweise mit Gmail verbindet, speichert der Computer oder das Gerät, das Sie benutzen, Ihre Identität, so dass Sie sich in Zukunft nicht mehr anmelden müssen.

„Tor wird Ihre Anonymität nicht davor schützen“, warnte er.

INSIGHT How to become a CISO – Your guide to climbing to the top of the enterprise security ladder

Während das Tor-Netzwerk dafür ausgelegt ist, die Surfgewohnheiten von Dienstanbietern oder Webpage-Trackern fernzuhalten, können die datenschutzbewusstesten Nutzer sogar noch weiter gehen.

Boris Cipot, Senior Security Engineer bei Synopsys, fügte hinzu: „Um den höchsten Grad an Anonymität zu erreichen, müsste man jede Installation von Betriebssystemen oder Software mit Tracking loswerden, so dass der Benutzer das Tor-Netzwerk mit einer weißen Weste betreten kann.

„Dies kann durch die Verwendung von Tails oder Qubes OS erreicht werden, die von einem USB-Stick laufen. Sie laufen vollständig im Speicher, so dass sie auf vorhandener Hardware verwendet werden können, aber sobald sie aktiviert sind, gibt es keine Spuren mehr von dir.“

Das Tails-Betriebssystem kann mit Tor kombiniert werden, um die Anonymität der Nutzer im Internet zu verbessern

Das Tails-Betriebssystem kann mit Tor kombiniert werden, um die Anonymität der Nutzer im Internet zu verbessern

Warum braucht Tor so lange, um Seiten zu laden?

Wenn man mit Tor im Internet surft, muss man Kompromisse eingehen.

Der Tor-Browser bietet dem Nutzer erhebliche Anonymitätsvorteile gegenüber anderen Webbrowsern, wie Edge, Firefox und Chrome.

Während Standardbrowser Daten preisgeben können, die den Nutzer identifizieren – sogar im „privaten“ Modus – wurde Tor mit dem Gedanken an Anonymität entwickelt.

RELATED Firefox und Chrome müssen noch das Datenschutzproblem beheben, das die Suchanfragen der Nutzer an die Internetanbieter weitergibt

Tor schränkt den Nutzer jedoch beim Surfen im Internet erheblich ein.

Zunächst kann das Surfen mit Tor sehr langsam sein, so dass viele Leute ihren aktuellen Browser wahrscheinlich nicht austauschen wollen.

Der langsame Datenverkehr entsteht, weil die Datenpakete einen Umweg durch Tor nehmen und zwischen den Computern verschiedener Freiwilliger hin- und herspringen, um ihr Ziel zu erreichen.

Netzwerklatenz wird in diesem Szenario immer ein Problem sein – selbst wenn du das Glück hast, Engpässe zu vermeiden.

Tor lässt Webseiten so aussehen, als wären sie vor 20 Jahren gebaut worden, da viele der Präsentations- und Anpassungsinhalte von Webseiten von Tor entfernt werden, da diese Technologien verwendet werden können, um den Computer zu identifizieren, der benutzt wird.

Was haben Softwareentwickler von Tor gelernt?

Die Experten sind geteilter Meinung darüber, ob Tor die Entwicklung von Browsern direkt beeinflusst hat oder nicht, aber zumindest hat die Technologie viel dazu beigetragen, das Bewusstsein für den Datenschutz zu schärfen.

Chad Anderson, leitender Sicherheitsforscher bei DomainTools, kommentiert: „

„Die Umstellung der Browser auf DNS-over-HTTPS, allgemein DoH genannt, ist ein Gewinn für die Privatsphäre der Nutzer und wo DNS vorher nicht über Tor funktionierte und sogar ein Angriffsvektor für die Deanonymisierung von Nutzern war, behebt DoH das“, fügte er hinzu.

RECOMMENDED A guide to DNS-over-HTTPS – how a new web protocol aims to protect your privacy online

Anderson weiter: „

Arthur Edelstein, Senior Product Manager für Firefox Privacy and Security, gab The Daily Swig eine Liste von Projekten, die eine Zusammenarbeit zwischen Mozilla und Tor beinhalten:

- First-Party Isolation – Diese Funktion wurde gemeinsam von Tor und Mozilla entwickelt und ist nun vollständig in Firefox integriert, obwohl sie derzeit standardmäßig deaktiviert ist. Es verhindert vollständig, dass Nutzer über Cookies auf Webseiten verfolgt werden können.

- Fingerprinting Resistance – Ebenfalls gemeinsam von Tor und Mozilla entwickelt, ändert es das Verhalten einer großen Sammlung von Browserfunktionen, wenn Fingerprinting Resistance in Firefox aktiviert ist, so dass sie nicht benutzt werden können, um Nutzer zu identifizieren und über Webseiten zu verfolgen.

- Proxy-Bypass-Schutz – Tor hat eine Reihe von Patches zu Firefox beigesteuert, um die Nutzung von Proxys zu verschärfen, so dass der Browser die IP-Adresse des Nutzers nicht preisgibt, wenn ein Proxy benutzt wird.

Wie wird die Tor-Technologie selbst weiterentwickelt?

Aktuelle Beispiele für Tor-Entwicklungsprojekte sind u.a. Proof-of-Concept-Arbeiten zu menschlich erinnerbaren Namen, eine Zusammenarbeit mit SecureDrop, dem Open-Source-Whistleblowing-System, das auf Tor basiert.

Ein Vertreter des Tor-Projekts, Al Smith, sagte gegenüber The Daily Swig: „Momentan haben wir nur eine Partnerschaft mit der Freedom of the Press Foundation (FPF), aber wir wollen den Proof-of-Concept in Zukunft mit anderen Medien- und Gesundheitsorganisationen weiter ausbauen.“

Wie kommt das Tor-Projekt mit der Coronavirus-Pandemie zurecht?

Das Tor-Projekt war kürzlich gezwungen, als Reaktion auf die Coronavirus-Pandemie ein Drittel seines Stammpersonals zu entlassen. The Daily Swig fragte, wie die Non-Profit-Organisation versucht hat, die Auswirkungen auf die Entwicklungspipelines zu minimieren.

Ein Vertreter des Tor-Projekts antwortete: „Weil wir jetzt eine kleinere Organisation sind, schaffen wir mehr Projekte, bei denen verschiedene Teams (z.B., Browser, Netzwerk, UX, Community, Anti-Zensur) zusammenkommen und an einem Thema arbeiten, anstatt in isolierten Gruppen an verschiedenen Dingen zu arbeiten.“

„Das ist der Ansatz, den wir gewählt haben, um die Zwiebel-Dienste für den Tor-Browser 9.5 zu verbessern“, fügten sie hinzu.

Ist Tor sicher?

Trotz der vielen und unterschiedlichen Vorbehalte, die die Sicherheitsexperten, mit denen wir gesprochen haben, über Tor geäußert haben, hat keiner von ihnen angedeutet, dass die Technologie „unsicher“ ist.

In einer typischen Antwort erklärte Charles Ragland, ein Sicherheitsingenieur bei der Bedrohungsdatenagentur Digital Shadows: „Solange Sicherheitsupdates vorhanden sind und die Nutzer die besten Praktiken zum Schutz der Privatsphäre und der Anonymität befolgen, ist die Nutzung von Tor im Allgemeinen sicher.“

INTERVIEW Shodan-Gründer John Matherly über IoT-Sicherheit, doppelte Hacking-Tools und Informationsflut