Sieć anonimowości Tor otrzymuje nie małą ilość uwagi od prasy głównego nurtu – nie tylko ze względu na jej rzekome powiązania z cyberprzestępczością i handlem narkotykami w darknecie.

Ale czym jest Tor? I jak bardzo jest bezpieczny? The Daily Swig poprosił kilku ekspertów od bezpieczeństwa i prywatności, aby odpowiedzieli na wszystkie twoje pytania i wiele innych.

Co to jest Tor?

Tor jest metodą komunikacji internetowej umożliwiającą anonimowość online. Ten sam termin jest powszechnie używany w odniesieniu zarówno do sieci anonimowości, jak i oprogramowania open source, które ją obsługuje.

Nazwa Tor pochodzi od The Onion Router – nazwy pionierskiego projektu ochrony prywatności prowadzonego przez US Naval Research Lab.

Jak działa Tor?

Tor kieruje ruch internetowy przez sieć tysięcy przekaźników, z których wiele jest zakładanych i utrzymywanych przez ochotników.

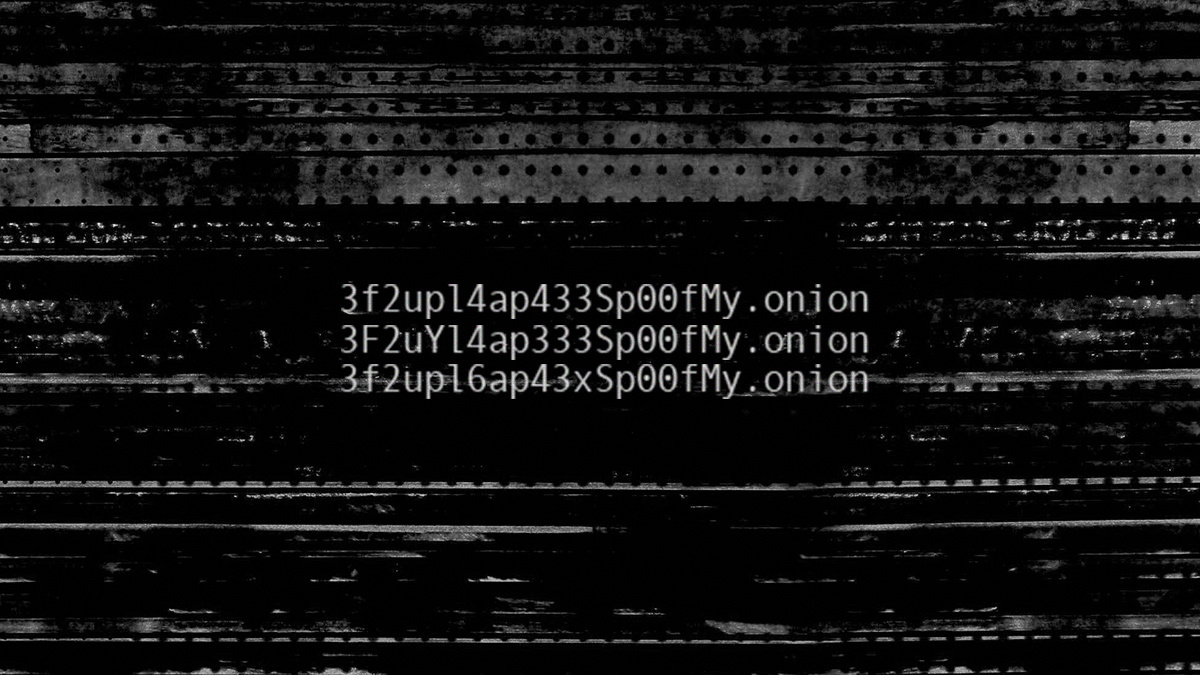

Wiadomości są zamknięte w warstwach szyfrowania, porównywalnych do warstw cebuli. Wewnątrz sieci Tor znajdują się strony .onion, czyli „ukryte usługi”.

Tor ułatwia anonimowe przeglądanie stron internetowych, pozwalając na przechodzenie ruchu do lub przez sieć poprzez węzły, które znają tylko bezpośrednio poprzedzający i następujący węzeł w przekaźniku.

Źródło i cel wiadomości są ukryte przez szyfrowanie.

Tor kieruje ruch internetowy przez sieć tysięcy przekaźników

Tor kieruje ruch internetowy przez sieć tysięcy przekaźników

Jak mogę uzyskać dostęp do sieci Tor?

Najprostszym sposobem uzyskania dostępu do sieci Tor jest przeglądarka Tor Browser. Przeglądarka Tor jest automatycznie podłączona do sieci Tor i będzie umieszczać wszystkie twoje żądania za jej pośrednictwem, zapewniając jednocześnie anonimowość.

W dodatku, przeglądarka jest wyposażona w dodatkowe funkcje, które poprawiają twoje bezpieczeństwo i prywatność poprzez wyłączenie JavaScript, automatyczne ładowanie obrazów, wideo i innych.

Przeglądarka Tor jest rozwijana przez Tor Project, organizację non-profit, która prowadzi badania, a także utrzymuje oprogramowanie używane przez sieć anonimowości Tor.

Przeglądarka Tor jest obecnie dostępna dla systemów Windows, Linux i macOS. Istnieje również wersja Tor Browser dla Androida, ale jak dotąd nie ma oficjalnej wersji dla iOS.

Do czego służy Tor?

Przeglądarka Tor jest tylko przeglądarką internetową i nadal można przeglądać „powierzchniowy” Internet – lub „czystą sieć” – za pomocą tego oprogramowania.

Jednakże, Tor Browser oferuje dodatkowy poziom prywatności dla normalnego korzystania z sieci lub jako sposób na ominięcie nadzoru rządowego i cenzury.

Niektóre witryny w tak zwanej ciemnej sieci mogą być dostępne tylko przy użyciu Tor.

Vince Warrington, dyrektor zarządzający Protective Intelligence, wyjaśnił: „Ciemna sieć – przede wszystkim te witryny, do których dostęp można uzyskać tylko za pośrednictwem sieci Tor – jest nadal ogólnie gospodarzem nielegalnych i nielegalnych.

„Podczas gdy istnieją pewne legalne witryny (na przykład BBC ma teraz wersję .onion witryny BBC News), nasze badania wskazują, że ponad 95% witryn .onion sites contain illegal or illicit material,” he added.

Who uses Tor and why?

While most people are only familiar with Tor’s use for illegal activities – such as access online markets that sell drugs – many other users access the Tor network.

Należą do nich:

- Dziennikarze

- Działacze polityczni

- Wojsko amerykańskie

- Przestrzeganie prawa

- Osoby żyjące w represyjnych reżimach

- Wszyscy, którzy nie chcą, aby osoba trzecia obserwowała ich działania online

Użycia sieci Tor są różne – od omijania cenzury i unikania szpiegowania i profilowania online, do ukrywania pochodzenia ruchu i ukrywania wrażliwych komunikatów.

Jakie oczekiwania co do anonimowości mogą mieć ludzie, gdy używają Tor?

Tor oferuje anonimowość, ale tylko do pewnego momentu.

Ci, którzy używają tej technologii i chcą zachować swoją tożsamość w tajemnicy, muszą również stosować najlepsze praktyki w zakresie bezpieczeństwa operacyjnego (OpSec).

Charity Wright, doradca ds. wywiadu w zakresie zagrożeń cybernetycznych w IntSights i były ekspert NSA ds. szpiegostwa chińskiego, wyjaśnił: „Tor to przeglądarka, która może anonimizować twoje połączenie sieciowe i twój adres IP, z którego się logujesz.

„Jednak gdy już zapuścisz się w nielegalne przestrzenie, ważne jest, aby używać pseudonimów i ukrywać swoje prawdziwe imię i nigdy nie ujawniać swojej prawdziwej lokalizacji, narodowości lub identyfikujących fragmentów informacji.

„Każda mała wskazówka może być użyta przez ludzi, aby dowiedzieć się, kim jesteś. Co więcej, agencje federalne i organy ścigania wykorzystają każdy szczegół dotyczący osoby online, aby znaleźć poszukiwanego podejrzanego”, dodała.

Tor jest łatwo dostępny poprzez przeglądarkę Tor

Tor jest łatwo dostępny poprzez przeglądarkę Tor

Jak anonimowy jest Tor?

Tor ma na celu zapewnienie anonimowej komunikacji, ale było wiele przykładów osób, których tożsamość została zdemaskowana pomimo używania Tor.

Na przykład, FBI niedawno zamknęło sprawę karną przeciwko właścicielowi Freedom Hosting, usługi dark web, która działała w sieci Tor.

W dodatku, kilka projektów badawczych wykazało różne poziomy udanych ataków, które albo próbowały podsłuchiwać ruch szyfrowany przez Tor, albo identyfikować użytkowników.

Czytaj więcej najnowszych wiadomości o prywatności z The Daily Swig

Protective Intelligence’s Warrington skomentował: „Mitem jest myślenie, że używanie Tor (nawet z VPN) daje całkowitą anonimowość. Dzięki narzędziom, których używamy obecnie, możemy powoli zdzierać warstwy anonimowości, aby dowiedzieć się, kto stoi za komputerem.

„Używając specjalistycznego oprogramowania w połączeniu z wywiadem open source – zasadniczo przeszukując powierzchnię, głęboką i ciemną sieć w poszukiwaniu małych skrawków informacji – możemy zbudować obraz użytkownika sieci Tor, który jest zaangażowany w nielegalną działalność.”

Era, w której Tor był cierniem w boku organów ścigania, wydaje się dobiegać końca.

Warrington wyjaśnił: „W Wielkiej Brytanii, policja i agencje wywiadowcze mają dostęp do tych narzędzi, a jedynym ograniczeniem w identyfikacji użytkowników ciemnej sieci są zasoby. Po prostu nie ma wystarczającej ilości policji zajmującej się tego typu dochodzeniami.”

Jakie są ograniczenia sieci Tor i jak można je przezwyciężyć?

Tor ma swoje ograniczenia. Utrzymanie anonimowości online jest o wiele bardziej dalekosiężnym zadaniem niż po prostu korzystanie z Tor.

Izrael Barak, główny specjalista ds. bezpieczeństwa informacji w Cybereason, powiedział The Daily Swig: „Tor, w swojej istocie, daje ci tylko anonimowość na poziomie sieci. Nie pomoże ci z aplikacjami na twoim komputerze, które zachowują twoją tożsamość i przekazują ją dostawcom usług internetowych.

„Na przykład, kiedy osoba łączy się z Gmailem, komputer lub urządzenie, którego używasz, zapisuje twoją tożsamość, więc nie musisz się logować w przyszłości.

„Tor nie ochroni twojej anonimowości przed tym”, ostrzegł.

INSIGHT How to become a CISO – Your guide to climbing to the top of the enterprise security ladder

While the Tor network is designed to keep browsing habits away from service providers or webpage trackers, the most privacy-conscious users can go even further.

Boris Cipot, starszy inżynier ds. bezpieczeństwa w Synopsys, dodał: „Aby osiągnąć najwyższy poziom anonimowości, należałoby pozbyć się wszelkich instalacji systemów operacyjnych lub oprogramowania śledzącego, co pozwoliłoby użytkownikowi wejść do sieci Tor z czystym kontem.

„Można to osiągnąć za pomocą Tails lub Qubes OS, które działają z pamięci USB. Działają one w pełni w pamięci, więc można je bezpiecznie używać na istniejącym sprzęcie, ale po aktywacji nie ma po tobie śladu.”

System operacyjny Tails można połączyć z Torem, aby poprawić anonimowość użytkowników w sieci

System operacyjny Tails można połączyć z Torem, aby poprawić anonimowość użytkowników w sieci

Dlaczego Tor tak długo ładuje strony?

Używanie Tora do przeglądania sieci wiąże się z koniecznością zaakceptowania kompromisów.

Przeglądarka Tor daje użytkownikowi znaczne korzyści w zakresie anonimowości w porównaniu z innymi przeglądarkami, takimi jak Edge, Firefox i Chrome.

Podczas gdy standardowe przeglądarki mogą przeciekać dane, które prowadzą do identyfikacji użytkownika – nawet w trybie „prywatnym” – Tor został zaprojektowany z myślą o anonimowości.

POWIĄZANE Firefox i Chrome muszą jeszcze naprawić problem z prywatnością, który powoduje wyciek danych o wyszukiwaniach użytkownika do dostawców usług internetowych

Tor jednak nakłada na użytkownika pewne znaczące ograniczenia podczas przeglądania Internetu.

Na początek, przeglądanie z Torem może być bardzo powolne, a więc wielu ludzi raczej nie będzie chciało wymienić swojej obecnej przeglądarki.

Niskie prędkości ruchu powstają, ponieważ pakiety danych pokonują okrężną drogę przez Tor, odbijając się między komputerami różnych ochotników, aby dotrzeć do celu.

Opóźnienie sieci zawsze będzie problemem w tym scenariuszu – nawet jeśli masz szczęście, aby uniknąć wąskich gardeł.

Tor sprawia również, że strony internetowe wyglądają tak, jakby zostały zbudowane 20 lat temu, ponieważ duża część prezentacji i treści dostosowywania stron internetowych jest usuwana przez Tor, ponieważ te technologie mogą być używane do identyfikacji komputera, który jest używany.

Czego twórcy oprogramowania nauczyli się dzięki Torowi?

Opinie wśród ekspertów są podzielone co do tego, czy Tor zrobił wiele, aby bezpośrednio wpłynąć na rozwój przeglądarki, ale w minimalnym stopniu technologia ta zrobiła wiele, aby podnieść świadomość na temat prywatności.

Chad Anderson, starszy badacz bezpieczeństwa w DomainTools, skomentował: „Nie wiem, ile możemy przypisać z powrotem do nowoczesnych ulepszeń przeglądarek z powodu Tor, ale myślę, że kwestie prywatności z pewnością stały się bardziej skoncentrowane.

„Przejście przeglądarek na DNS-over-HTTPS, powszechnie nazywane DoH, jest impulsem dla prywatności użytkowników i gdzie DNS nie działał przez Tor wcześniej, a w rzeczywistości był wektorem ataku dla de-anonimizacji użytkowników, DoH naprawia to”, dodał.

RECOMMENDED A guide to DNS-over-HTTPS – how a new web protocol aims to protect your privacy online

Anderson continued: „Kiedyś można było podsłuchiwać ruch na węźle wyjściowym sieci Tor… ale teraz, gdy SSL jest niemal wszechobecny dzięki darmowym certyfikatom, jest to już mniejszy problem.”

Arthur Edelstein, starszy menedżer produktu dla Firefoksa Privacy and Security, przedstawił The Daily Swig listę projektów, w których Mozilla i Tor współpracowały:

- First-Party Isolation – Ta funkcja została opracowana wspólnie przez Tor i Mozillę i jest teraz w pełni zintegrowana z Firefoksem, choć obecnie domyślnie wyłączona. Zapobiega ona w pełni śledzeniu użytkowników na różnych stronach internetowych za pomocą plików cookie.

- Odporność na odciski palców – również opracowana wspólnie przez Tor i Mozillę, gdy w Firefoksie włączona jest funkcja Odporność na odciski palców, modyfikuje ona zachowanie dużego zbioru funkcji przeglądarki tak, by nie mogły one być wykorzystywane do pobierania odcisków palców użytkowników i śledzenia ich na różnych stronach internetowych.

- Ochrona przed obejściem proxy – Tor wprowadził do Firefoksa szereg poprawek mających na celu usprawnienie korzystania z proxy, tak by przeglądarka nie wyciekała adresu IP użytkownika, gdy proxy jest używane.

Jak jest dalej rozwijana sama technologia Tor?

Obecne przykłady projektów rozwojowych Tor obejmują prace proof-of-concept nad nazwami zapamiętywanymi przez człowieka, współpracę z SecureDrop, systemem whistleblowingu open source opartym na Tor, wśród innych przykładów.

Przedstawiciel projektu Tor, Al Smith, powiedział The Daily Swig: „Obecnie współpracujemy tylko z Freedom of the Press Foundation (FPF), ale chcemy kontynuować rozszerzanie proof-of-concept z innymi mediami i organizacjami zdrowia publicznego w przyszłości.”

Jak Tor Project radzi sobie z pandemią koronawirusa?

Tor Project był ostatnio zmuszony zwolnić jedną trzecią swojego podstawowego personelu w odpowiedzi na pandemię koronawirusa. The Daily Swig zapytał, jak organizacja non-profit starała się zminimalizować wpływ tej sytuacji na linie rozwoju.

Przedstawiciel Tor Project odpowiedział: „Ponieważ jesteśmy teraz mniejszą organizacją, tworzymy więcej projektów, w których różne zespoły (np, Browser, Network, UX, Community, Anti-Censorship) łączą się i pracują nad tym samym zagadnieniem, zamiast pracować w odizolowanych grupach nad rozbieżnymi fragmentami pracy.

„Takie podejście przyjęliśmy, aby poprawić usługi cebulowe dla wydania Tor Browser 9.5”, dodał.

Czy Tor jest bezpieczny?

Pomimo wielu i różnorodnych zastrzeżeń dotyczących Tor, które podnieśli eksperci ds. bezpieczeństwa, z którymi rozmawialiśmy, żaden nie wysunął sugestii, że technologia ta jest „niebezpieczna”.

W typowej odpowiedzi Charles Ragland, inżynier ds. bezpieczeństwa w agencji informacji o zagrożeniach Digital Shadows, wyjaśnił: „Ogólnie rzecz biorąc, tak długo, jak aktualizacje bezpieczeństwa są na miejscu, a użytkownicy przestrzegają najlepszych praktyk prywatności i anonimowości, tak, Tor jest bezpieczny w użyciu.”

INTERWIAD Założyciel Shodan John Matherly o bezpieczeństwie IoT, narzędziach hakerskich o podwójnym przeznaczeniu i przeciążeniu informacyjnym

.