匿名ネットワークTorは、主要な報道機関から少なからず注目されています。 また、どのように安全なのでしょうか?

Torとは何ですか?

Torとは、オンラインでの匿名性を可能にするインターネット通信方法です。 同じ用語が、匿名ネットワークとそれをサポートするオープンソースソフトウェアの両方を指すのによく使われます。

Torの名前は、The Onion Router – 米海軍研究所が運営する先駆的なプライバシープロジェクトの名前に由来しています。

Torはどのように機能するのか?

Torはインターネットトラフィックを、ボランティアによってセットアップされ維持されている何千ものリレーのネットワークを通して誘導します。

メッセージはタマネギの層に相当する、暗号化の層にカプセル化されています。

Torは、リレーで直前と直後のノードしか知らないノードを通して、トラフィックがネットワーク上またはネットワーク経由で通過することを可能にすることにより、匿名化されたブラウジングを促進するものです。

メッセージの送信元と送信先は暗号化によって隠されます。

Tor は何千ものリレーのネットワークを通してインターネットトラフィックを誘導します

Tor は何千ものリレーのネットワークを通してインターネットトラフィックを誘導します

どのようにしてアクセスできますか?

Torネットワークにアクセスする最も簡単な方法はTor Browserを通して行う方法です。 Torブラウザは自動的にTorネットワークに接続し、匿名性を確保しつつ、あなたの全てのリクエストをTorネットワークを通して行います。

さらに、ブラウザにはJavaScript、自動画像、動画読み込みなどを無効化し、あなたのセキュリティとプライバシーを向上させる機能が付加されています。

Tor Browser バンドルは、Tor 匿名ネットワークで使用されるソフトウェアのメンテナンスだけでなく、研究を行う非営利団体である Tor Project によって開発されています。

Tor Browser は現在 Windows、Linux、および macOS で利用可能です。

Torは何に使われるのですか?

Torブラウザは単なるウェブブラウザで、このソフトウェアを使って「表面」のインターネット、または「クリアウェブ」を見ることができます。

しかし、Torブラウザは通常のウェブ使用や政府の監視や検閲を回避する方法として、特別なレベルのプライバシーを提供します。

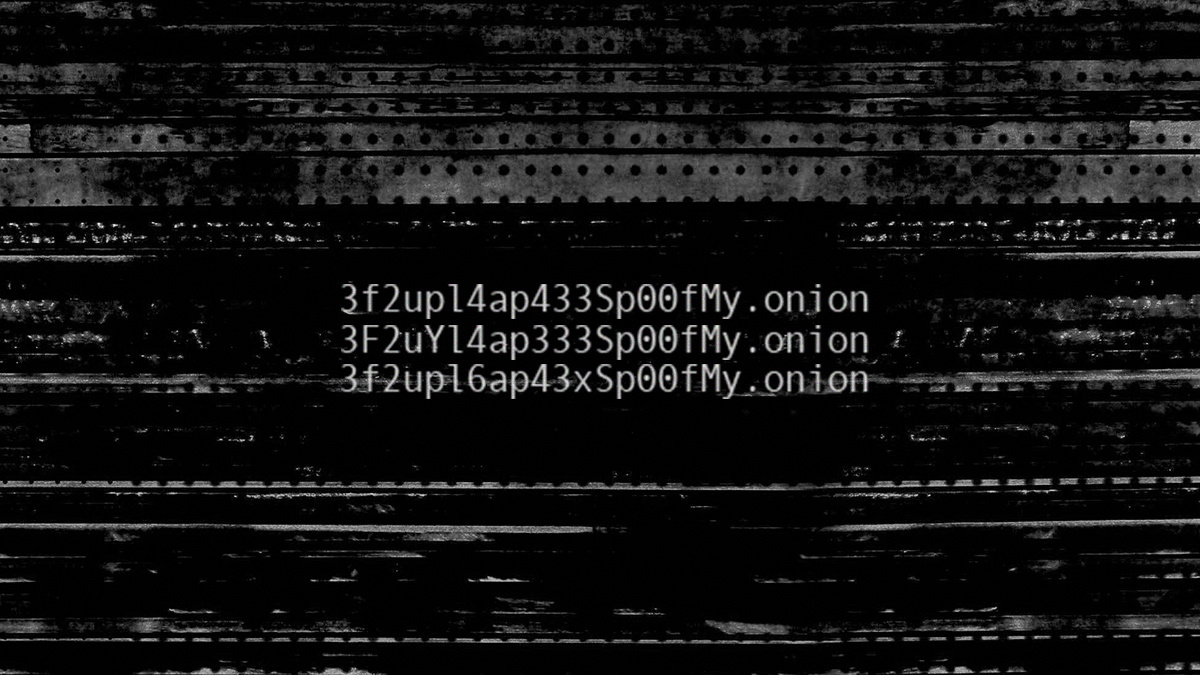

いわゆるダークウェブのいくつかのサイトは、Torを使ってのみアクセスできます。

Protective Intelligenceの代表取締役、Vince Warrington氏は、次のように説明しています。 このような状況下において、「SkyDesk」は、「SkyDesk」と「SkyDesk」と「SkyDesk」を統合することで、「SkyDesk」を「SkyDesk」と「SkyDesk」に置き換えることができます。

Who uses Tor and why?

ほとんどの人は、ドラッグを販売するオンライン市場へのアクセスなど、違法行為に対するTorの使用しか知らないでしょうが、他の多くのユーザーはTorネットワークにアクセスしています。

これらは以下の通りです。

- ジャーナリスト

- 政治活動家

- 米軍

- 法執行機関

- 圧政に生きる人々

- 第三者に自分のオンライン活動を観察されたくない人

Torの使用方法は検閲を回避することからオンラインスパイやプロファイリングの回避まで様々である。 トラフィックの送信元を偽装したり、機密通信を隠したりすることができます。

Torを使用するとき、人々はどのような匿名性を期待できるでしょうか。

Torは匿名性を提供しますが、ある程度までです。

このテクノロジーを使用し、自分の身元を秘密にしたい人は、運用セキュリティ (OpSec) のベスト プラクティスを適用する必要もあります。

IntSightsのサイバー脅威情報アドバイザーであり元NSA中国スパイ専門家のCharity Wrightは、次のように説明します。 Torは、ネットワーク接続とログオン元のIPアドレスを匿名化できるブラウザです。

「しかし、いったん非合法な空間に飛び込んだら、偽名を使い、本名を隠して、本当の場所、国籍、識別情報の断片を決して明らかにしないことが重要です」

「どんな小さな手がかりでも、人はあなたが誰であるかを突き止めるために使うことができるのです。 さらに、連邦機関や法執行機関は、指名手配中の容疑者を見つけるために、オンライン上の人物像に関するあらゆる詳細を使用します」と彼女は付け加えました。

Tor は Tor Browser から簡単にアクセスできます。

Tor は Tor Browser から簡単にアクセスできます。

Tor は匿名のコミュニケーションを提供することを目指していますが、Tor を使用しているのに正体がばれている人々の例が数多く存在します。

たとえば、FBIは最近、Torネットワーク上で動作するダークウェブサービスであるFreedom Hostingのオーナーに対する刑事事件を解決しました。

さらに、いくつかの研究プロジェクトでは、Tor で暗号化されたトラフィックを盗聴しようとしたり、ユーザーを特定しようとしたりする攻撃がさまざまなレベルで成功しています。

The Daily Swig から最新のプライバシーに関するニュースをもっと読む

Protective Intelligence の Warrington は、次のようにコメントしました。 このような状況下において、「Tor」を使用することで(VPNを使用しても)完全な匿名性が得られると考えるのは神話に過ぎません。

Protective Intelligence社のWarrington氏は、「Torを使えば(たとえVPNであっても)完全な匿名性が得られると考えるのは迷信で、現在使用しているツールでは、徐々に匿名性の層を取り除き、コンピューターの後ろに誰がいるのかを突き止めることができます。”

Torが法執行機関のとげとなっていた時代は終わりを告げようとしているようです。”

Warrington氏は説明します。 “英国では、警察や諜報機関はこれらのツールにアクセスでき、ダークウェブのユーザーを特定するための唯一の制限は、リソースです。 この種の捜査に専念する警察の数は、単純に少ないのです」

Torの限界は何か、そしてそれをどう克服するか

Torにも限界はあります。 Cybereasonの最高情報セキュリティ責任者であるIsrael Barak氏は、The Daily Swigに対し、「Torは、その中核において、ネットワークレベルの匿名性を与えるだけです。 あなたのアイデンティティを保持し、インターネットサービスプロバイダにあなたのアイデンティティを提供するコンピュータ上のアプリケーションを助けることはできません」

「例として、個人がGmailに接続すると、使用しているコンピュータやデバイスはあなたのアイデンティティを保存し、将来的にログオンしなくてもよいようにします」

「Torはこれからはあなたの匿名性を保護しない」と警告している。

INSIGHT CISOになる方法 – 企業セキュリティの頂点に立つためのガイド

Tor ネットワークは、サービス プロバイダやウェブページ トラッカーからブラウジングを遠ざけるように設計されていますが、プライバシーに最も敏感なユーザーはさらに上を行くことが可能です。

Synopsys のシニア セキュリティ エンジニアである Boris Cipot 氏は、「最高レベルの匿名性を達成するには、OS や追跡機能を持つソフトウェアのインストールをすべて取り除く必要があり、これにより、ユーザーはまっさらな状態で Tor ネットワークに入ることができます」

「これは、USB メモリから実行する Tails または Qubes OS を使用して実現することができます。 これらは完全にメモリ上で動作するので、既存のハードウェアで使用しても安全ですが、一度起動すると、あなたの痕跡はありません」

Tailsオペレーティングシステムは、ユーザーのオンラインでの匿名性を高めるためにTorと組み合わせることができます

Tailsオペレーティングシステムは、ユーザーのオンラインでの匿名性を高めるためにTorと組み合わせることができます

Torがサイトをロードするのにどうしてそんなに時間がかかるのですか?

Torを使ってウェブを閲覧するには、トレードオフを受け入れる必要があります。

Tor Browserは、Edge、Firefox、Chromeといった他のウェブブラウザよりも匿名性の面でかなり優位に立っています。

標準的なブラウザーは、たとえ「プライベート」モードであっても、ユーザーを特定するのに役立つデータを漏らすことがありますが、Tor は匿名性を念頭に置いて設計されています。

Related Firefox and Chrome yet to fix privacy issue that leaks user searches to ISPs

Tor はしかし、インターネット閲覧時にユーザーにいくつかの重要な制限をつけています。

トラフィック速度の低下は、データパケットがTorを通して迂回ルートをとり、目的地に到達するためにさまざまなボランティアのコンピュータの間を行き来するために起こります。

ネットワーク遅延はこのシナリオでは常に問題になります – ボトルネックを避けるのに十分幸運だったとしても。

また、Torによって、Webサイトのプレゼンテーションやカスタマイズコンテンツの多くが取り除かれるため、Webサイトが20年前に作られたように見える。これらの技術は、使用されているコンピュータを特定するために使用できるためである。

ソフトウェア開発者はTorから何を学んだのか?

専門家の間では、Torがブラウザ開発に直接影響を与えるほどのことをしたかどうかは意見が分かれていますが、少なくともこの技術はプライバシーに関する意識を高めるのに大いに貢献しました。

DomainToolsの上級セキュリティ・リサーチャー、Chad Anderson氏は、このようにコメントしました。 「DNS-over-HTTPS (一般に DoH と呼ばれる) へのブラウザの移行は、ユーザーのプライバシーを後押しし、以前は DNS が Tor 上で機能せず、実際、ユーザーの匿名化を解除するための攻撃ベクトルであったが、DoH はそれを修正する」と、彼は付け加えました。

RECOMMENDED A guide to DNS-over-HTTPS – How a new web protocol aims to protect your privacy online

Anderson は続けてこう述べました。 「以前はTorの出口ノード上のトラフィックを聞くことができましたが…今は無料の証明書のおかげでSSLがほぼユビキタスになっているので、問題は少なくなりました」

Firefox Privacy and Securityのシニアプロダクトマネージャー、Arthur Edelstein氏はThe Daily Swigに、MozillaとTorのコラボレーションによるプロジェクト一覧を提供しています:

- First-Party Isolation – この機能はTor と Mozillaによって共同開発されて、現在は完全にFirefoxに組み込まれています、現在はデフォルトでは無効にされていますが。

- Fingerprinting Resistance – これも Tor と Mozilla の共同開発で、Firefox で Fingerprinting Resistance が有効になると、ブラウザ機能の大きなコレクションの挙動を変更し、ユーザをフィンガープリントして Web サイト間で追跡するのに使用できないようにします。

- Proxy bypass protection – Tor は Firefox にいくつかのパッチを提供してプロキシ使用を厳しくし、プロキシ使用時にユーザの IP アドレスがブラウザによって漏洩しないようにしました。

Torの技術自体はどのようにさらに開発されていますか?

現在のTorの開発プロジェクトの例としては、人間が記憶できる名前に関する概念実証の作業、Torに基づくオープンソース内部告発システム、SecureDropとの共同などが含まれます。

Tor Project代表のAl Smith氏はThe Daily Swigに対し、”現在はFreedom of the Press Foundation (FPF) とだけ提携しているが、今後も他のメディアや公衆衛生組織と概念実証を拡大していきたい “と述べている。

How is the Tor Project coponavirus pandemic coping with the coronavirus?

The Tor Projectは最近、コロナウイルスのパンデミックに対応してコアスタッフの3分の1を解雇せざるを得なくなりました。 The Daily Swigは、非営利団体が開発パイプラインへのこの影響をどのように最小化しようとしたかを尋ねました。

Tor Projectの代表はこう答えた。 「私たちは今、より小さな組織なので、私たちはより多くのプロジェクトを作り、そこで異なるチーム (例,

「これは、Tor Browser 9.5リリースのためのオニオンサービスを改善するために取ったアプローチです」と彼らは付け加えました。

私たちが話を聞いたセキュリティ専門家は、Torに関する多くのさまざまな注意点を挙げましたが、この技術が「安全ではない」と示唆する人はいませんでした。

典型的な回答として、脅威情報機関Digital Shadowsのセキュリティエンジニア、チャールズ・ラグランドは、次のように説明しています。 「一般的に言えば、セキュリティの更新が行われており、ユーザーがプライバシーと匿名性のベストプラクティスに従っている限り、はい、Torは安全に使用できます」

INTERVIEW Shodan創設者のJohn MatherlyがIoTセキュリティ、デュアルパーパスハッキングツール、情報過多について

。