La rete di anonimato Tor riceve non poca attenzione da parte della stampa tradizionale – non ultimo per la sua presunta associazione con il crimine informatico e il traffico di droga della darknet.

Ma cos’è Tor? E quanto è sicuro? The Daily Swig ha chiesto a diversi esperti di sicurezza e privacy di rispondere a tutte le vostre domande, e a molte altre.

Che cos’è Tor?

Tor è un metodo di comunicazione su internet per consentire l’anonimato online. Lo stesso termine è comunemente usato per riferirsi sia alla rete di anonimato che al software open source che la supporta.

Il nome Tor deriva da The Onion Router – il nome di un progetto pionieristico sulla privacy gestito dal Naval Research Lab statunitense.

Come funziona Tor?

Tor dirige il traffico internet attraverso una rete di migliaia di relay, molti dei quali sono istituiti e mantenuti da volontari.

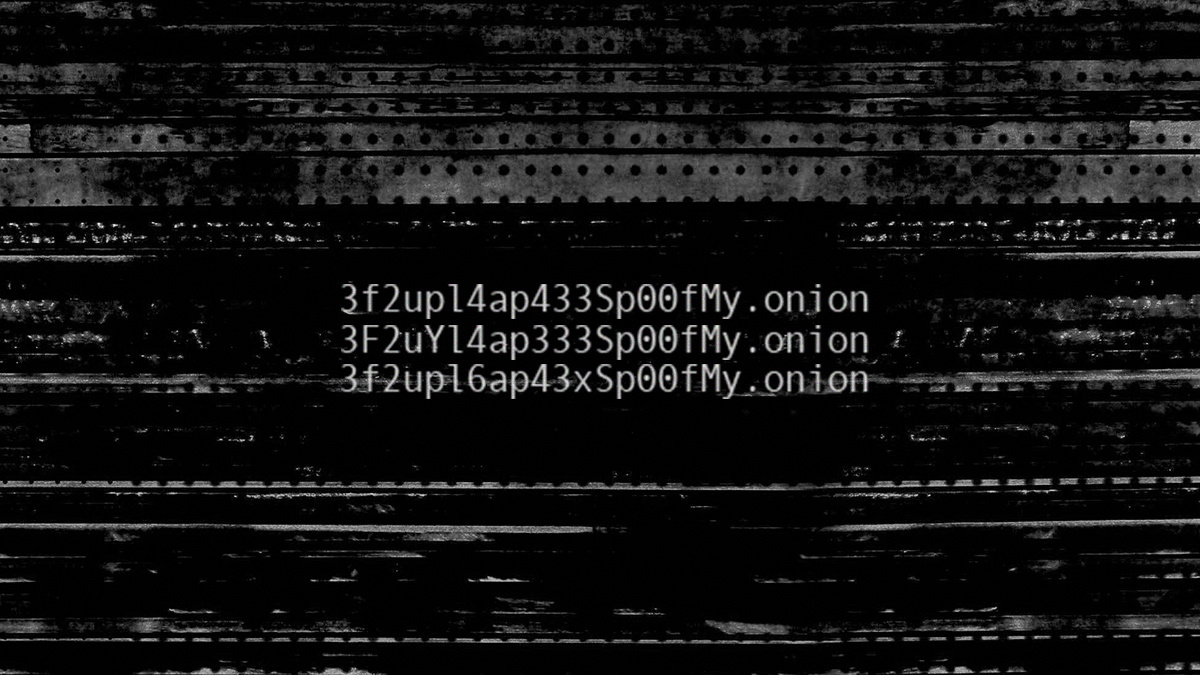

I messaggi sono incapsulati in strati di crittografia, paragonabili agli strati di una cipolla. All’interno della rete Tor ci sono siti .onion, o “servizi nascosti”.

Tor facilita la navigazione anonima permettendo al traffico di passare su o attraverso la rete attraverso nodi che conoscono solo il nodo immediatamente precedente e seguente in un relay.

La fonte e la destinazione dei messaggi è oscurata dalla crittografia.

Tor dirige il traffico internet attraverso una rete di migliaia di relay

Tor dirige il traffico internet attraverso una rete di migliaia di relay

Come posso accedere a Tor?

Il modo più semplice per accedere alla rete Tor è attraverso il Tor Browser. Il Tor Browser è automaticamente connesso alla rete Tor e farà passare tutte le tue richieste attraverso di essa, garantendo l’anonimato.

Inoltre, il browser è dotato di una funzionalità aggiuntiva che migliora la tua sicurezza e privacy disabilitando JavaScript, il caricamento automatico di immagini e video e altro ancora.

Il bundle di Tor Browser è sviluppato dal Tor Project, un’organizzazione no-profit che svolge attività di ricerca oltre a mantenere il software utilizzato dalla rete di anonimato Tor.

Il Tor Browser è attualmente disponibile per Windows, Linux e macOS. C’è anche una versione di Tor Browser per Android ma non, ancora, una versione ufficiale per iOS.

A cosa serve Tor?

Il Tor Browser è solo un browser web, e si può ancora vedere l’internet ‘superficiale’ – o ‘clear web’ – utilizzando il software.

Tuttavia, il Tor Browser offre un livello extra di privacy per il normale uso del web o come un modo per aggirare la sorveglianza del governo e la censura.

Alcuni siti del cosiddetto dark web possono essere accessibili solo utilizzando Tor.

Vince Warrington, amministratore delegato di Protective Intelligence, ha spiegato: “Il dark web – principalmente quei siti a cui si può accedere solo tramite Tor – è ancora generalmente l’ospite dell’illegale e dell’illecito.

“Mentre ci sono alcuni siti legittimi (per esempio, la BBC ora ha una versione .onion del sito web BBC News) la nostra ricerca indica che oltre il 95% dei siti .onion contengono materiale illegale o illecito”, ha aggiunto.

Chi usa Tor e perché?

Mentre la maggior parte delle persone ha familiarità solo con l’uso di Tor per attività illegali – come l’accesso ai mercati online che vendono droga – molti altri utenti accedono alla rete Tor.

Questi includono:

- Giornalisti

- Attivisti politici

- L’esercito americano

- Le forze dell’ordine

- Chi vive in regimi repressivi

- Tutti coloro che non vogliono che una terza parte osservi le loro attività online

L’uso di Tor varia dal bypassare la censura ed evitare lo spionaggio e il profiling online, per mascherare l’origine del traffico e nascondere comunicazioni sensibili.

Quale aspettativa di anonimato possono avere le persone quando usano Tor?

Tor offre l’anonimato, ma solo fino a un certo punto.

Chi usa la tecnologia, e cerca di mantenere la propria identità segreta, deve anche applicare le migliori pratiche di sicurezza operativa (OpSec).

Charity Wright, un consulente di cyber threat intelligence presso IntSights ed ex esperto di spionaggio cinese della NSA, ha spiegato: “Tor è un browser che può rendere anonima la tua connessione di rete e il tuo indirizzo IP da cui ti stai collegando.

“Tuttavia, una volta che ti avventuri in spazi illeciti, è importante utilizzare pseudonimi e nascondere il tuo vero nome e non rivelare mai la tua vera posizione, nazionalità, o informazioni di identificazione.

“Qualsiasi piccolo indizio può essere utilizzato per le persone per scoprire chi sei. Ancora di più, le agenzie federali e le forze dell’ordine useranno ogni dettaglio di una persona online per trovare un sospetto ricercato”, ha aggiunto.

Tor è facilmente accessibile tramite il Tor Browser

Tor è facilmente accessibile tramite il Tor Browser

Quanto è anonimo Tor?

Tor ha lo scopo di fornire comunicazioni anonime, ma ci sono stati numerosi esempi di persone le cui identità sono state smascherate nonostante l’utilizzo di Tor.

Per esempio, l’FBI ha recentemente chiuso un caso criminale contro il proprietario di Freedom Hosting, un servizio web scuro che funzionava sulla rete Tor.

Inoltre, diversi progetti di ricerca hanno mostrato diversi livelli di successo degli attacchi che hanno tentato di intercettare il traffico criptato da Tor o di identificare gli utenti.

Leggi le ultime notizie sulla privacy da The Daily Swig

Protective Intelligence’s Warrington ha commentato: “È un mito pensare che usare Tor (anche con una VPN) dia l’anonimato totale. Con gli strumenti che stiamo usando oggi possiamo lentamente togliere gli strati di anonimato per scoprire chi c’è dietro il computer.

“Usando un software specializzato combinato con l’intelligence open source – fondamentalmente cercando nel web superficiale, profondo e oscuro piccoli frammenti di informazioni – possiamo costruire un quadro di un utente Tor che è coinvolto in attività illegali.”

L’era in cui Tor era una spina nel fianco delle forze dell’ordine sembra essere giunta alla fine.

Warrington ha spiegato: “Nel Regno Unito, la polizia e le agenzie di intelligence hanno accesso a questi strumenti, e l’unica limitazione all’identificazione degli utenti del dark web sono le risorse. Semplicemente non c’è abbastanza polizia dedicata a questo tipo di indagini.”

Quali sono i limiti di Tor, e come possono essere superati?

Tor ha i suoi limiti. Mantenere l’anonimato online è un esercizio molto più ampio del semplice utilizzo di Tor.

Israel Barak, chief information security officer di Cybereason, ha detto a The Daily Swig: “Tor, nel suo nucleo, ti dà solo anonimato a livello di rete. Non ti aiuterà con le applicazioni sul tuo computer che mantengono la tua identità e forniscono la tua identità ai fornitori di servizi internet.

“Per esempio, quando un individuo si connette a Gmail, il computer o il dispositivo che stai usando salva la tua identità, in modo da non dover accedere in futuro.

“Tor non proteggerà il tuo anonimato da questo”, ha avvertito.

INSIEME Come diventare un CISO – La tua guida per salire in cima alla scala della sicurezza aziendale

Mentre la rete Tor è progettata per mantenere le abitudini di navigazione lontano dai fornitori di servizi o dai tracker delle pagine web, gli utenti più attenti alla privacy possono andare anche oltre.

Boris Cipot, ingegnere senior della sicurezza alla Synopsys, ha aggiunto: “Per raggiungere il massimo livello di anonimato, ci si dovrebbe sbarazzare di qualsiasi installazione di sistemi operativi o software con tracciamento, permettendo così all’utente di entrare nella rete Tor con una tabula rasa.

“Questo può essere ottenuto con l’uso di Tails o Qubes OS, che funzionano da una penna USB. Funzionano completamente in memoria, quindi è sicuro da usare sull’hardware esistente, ma una volta attivato, non c’è traccia di voi.”

Il sistema operativo Tails può essere combinato con Tor per aiutare a migliorare l’anonimato degli utenti online

Il sistema operativo Tails può essere combinato con Tor per aiutare a migliorare l’anonimato degli utenti online

Perché Tor ci mette così tanto a caricare i siti?

Utilizzare Tor per navigare sul web comporta l’accettazione di compromessi.

Il Browser Tor dà all’utente notevoli vantaggi di anonimato rispetto ad altri browser web, come Edge, Firefox e Chrome.

Mentre i browser standard possono perdere dati che vanno molto lontano per identificare l’utente – anche in modalità “privata” – Tor è stato progettato con l’anonimato in mente.

RELATO Firefox e Chrome devono ancora risolvere il problema della privacy che fa trapelare le ricerche degli utenti agli ISP

Tor, tuttavia, rende triste l’utente con alcune limitazioni significative quando si naviga in internet.

Per cominciare, navigare con Tor può essere molto lento, e quindi molte persone non vogliono cambiare il loro browser attuale.

La lentezza del traffico deriva dal fatto che i pacchetti di dati prendono un percorso tortuoso attraverso Tor, rimbalzando tra i computer di vari volontari per raggiungere le loro destinazioni.

La latenza della rete sarà sempre un problema in questo scenario – anche se si è abbastanza fortunati da evitare i colli di bottiglia.

Tor fa anche sembrare i siti web come se fossero stati costruiti 20 anni fa, dato che gran parte della presentazione e del contenuto di personalizzazione dei siti web è spogliato da Tor, dato che queste tecnologie possono essere utilizzate per identificare il computer che viene utilizzato.

Cosa hanno imparato gli sviluppatori di software da Tor?

Le opinioni tra gli esperti sono divise sul fatto che Tor abbia o meno fatto molto per influenzare direttamente lo sviluppo del browser, ma come minimo la tecnologia ha fatto molto per aumentare la consapevolezza sulla privacy.

Chad Anderson, ricercatore senior di sicurezza presso DomainTools, ha commentato:

“Non so quanto possiamo attribuire ai miglioramenti dei browser moderni dovuti a Tor, ma penso che le questioni di privacy siano certamente diventate più focalizzate.

“Il passaggio dei browser a DNS-over-HTTPS, comunemente chiamato DoH, è una spinta per la privacy degli utenti e dove prima il DNS non funzionava su Tor, e in effetti era un vettore di attacco per de-anonimizzare gli utenti, DoH lo risolve”, ha aggiunto.

Raccomandato Una guida al DNS-over-HTTPS – come un nuovo protocollo web mira a proteggere la tua privacy online

Anderson ha continuato:

Anderson ha continuato: “Una volta si poteva ascoltare il traffico su un nodo di uscita di Tor… ma ora che SSL è quasi onnipresente grazie ai certificati gratuiti, questo è meno di un problema.”

Arthur Edelstein, senior product manager di Firefox Privacy and Security, ha dato a The Daily Swig una lista di progetti che coinvolgono collaborazioni tra Mozilla e Tor:

- First-Party Isolation – Questa caratteristica è stata sviluppata congiuntamente da Tor e Mozilla ed è ora pienamente integrata in Firefox, anche se attualmente disabilitata per impostazione predefinita. Impedisce completamente che gli utenti siano tracciati attraverso i siti web tramite i cookie.

- Resistenza alle impronte digitali – Anch’essa sviluppata congiuntamente da Tor e Mozilla, quando la Resistenza alle impronte digitali è abilitata in Firefox, modifica il comportamento di una vasta collezione di funzioni del browser in modo che non possano essere utilizzate per prendere le impronte digitali degli utenti e tracciarli attraverso i siti web.

- Protezione di bypass del proxy – Tor ha contribuito ad una serie di patch a Firefox per rafforzare l’uso del proxy, in modo che il browser non perda l’indirizzo IP dell’utente quando un proxy è in uso.

Come viene ulteriormente sviluppata la tecnologia di Tor?

Gli esempi attuali dei progetti di sviluppo di Tor includono il lavoro di proof-of-concept sui nomi memorizzabili dall’uomo, una collaborazione con SecureDrop, il sistema open source di whistleblowing basato su Tor, tra gli altri esempi.

Il rappresentante del progetto Tor Al Smith ha detto a The Daily Swig: “Attualmente, abbiamo collaborato solo con la Freedom of the Press Foundation (FPF), ma vogliamo continuare ad espandere la proof-of-concept con altri media e organizzazioni di salute pubblica in futuro.”

Come sta affrontando il Tor Project la pandemia di coronavirus?

Il Tor Project è stato recentemente costretto a licenziare un terzo del suo personale di base in risposta alla pandemia di coronavirus. Il Daily Swig ha chiesto come il non-profit ha cercato di minimizzare l’effetto di questo sulle pipeline di sviluppo.

Un rappresentante del Progetto Tor ha risposto: “Poiché ora siamo un’organizzazione più piccola, stiamo creando più progetti in cui diversi team (ad es, Browser, Network, UX, Community, Anti-Censura) si uniscono e lavorano sullo stesso problema, invece di lavorare in gruppi isolati su pezzi di lavoro disparati.

“Questo è l’approccio che abbiamo adottato per migliorare i servizi a cipolla per il rilascio del Tor Browser 9.5,” hanno aggiunto.

Tor è sicuro?

Nonostante i molti e vari avvertimenti su Tor che gli esperti di sicurezza con cui abbiamo parlato hanno sollevato, nessuno ha suggerito che la tecnologia sia “non sicura”.

In una tipica risposta, Charles Ragland, un ingegnere di sicurezza presso l’agenzia di informazioni sulle minacce Digital Shadows, ha spiegato: “In generale, finché gli aggiornamenti di sicurezza sono in atto, e gli utenti stanno seguendo le migliori pratiche di privacy e anonimato, sì, Tor è sicuro da usare.”

INTERVISTA Il fondatore di Shodan John Matherly sulla sicurezza IoT, gli strumenti di hacking a doppio scopo e il sovraccarico di informazioni