A Tor névtelen hálózat nem kis figyelmet kap a mainstream sajtóban – nem utolsósorban a kiberbűnözéssel és a darknetes drogkereskedelemmel való állítólagos kapcsolata miatt.

De mi is az a Tor? És mennyire biztonságos? A Daily Swig megkérdezett több biztonsági és adatvédelmi szakértőt, hogy válaszoljon az összes kérdésre, és még sok másra is.

Mi a Tor?

A Tor egy internetes kommunikációs módszer, amely lehetővé teszi az online anonimitást. Ugyanezt a kifejezést általában az anonimitási hálózatra és az azt támogató nyílt forráskódú szoftverre is használják.

A Tor név a The Onion Router nevéből származik – az amerikai Naval Research Lab által vezetett úttörő adatvédelmi projekt nevéből.

Hogyan működik a Tor?

A Tor az internetes forgalmat több ezer relé hálózatán keresztül irányítja, amelyek közül sokat önkéntesek állítanak fel és tartanak fenn.

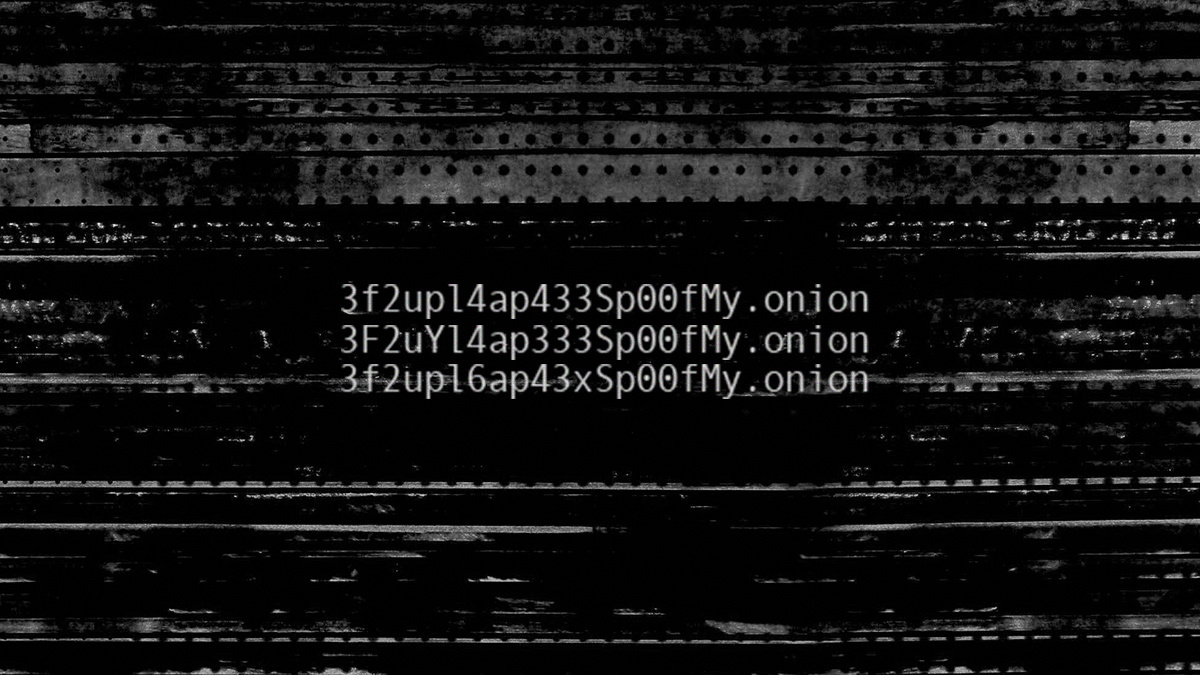

Az üzeneteket a hagyma rétegeihez hasonló titkosítási rétegekbe burkolják. A Tor-hálózaton belül .onion oldalak vagy “rejtett szolgáltatások” találhatók.

A Tor megkönnyíti az anonim böngészést azáltal, hogy a forgalom a hálózatra vagy a hálózaton keresztül olyan csomópontokon keresztül haladhat, amelyek csak a relé közvetlenül megelőző és következő csomópontját ismerik.

Az üzenetek forrását és célját titkosítással elfedik.

A Tor az internetes forgalmat egy több ezer reléből álló hálózaton keresztül irányítja

A Tor az internetes forgalmat egy több ezer reléből álló hálózaton keresztül irányítja

Hogyan lehet hozzáférni a Torhoz?

A Tor hálózathoz legegyszerűbben a Tor böngészőn keresztül lehet hozzáférni. A Tor böngésző automatikusan csatlakozik a Tor hálózathoz, és minden kérését azon keresztül továbbítja, miközben biztosítja az anonimitást.

A böngésző emellett olyan kiegészítő funkciókkal rendelkezik, amelyek a JavaScript, az automatikus kép- és videóletöltés letiltásával javítják a biztonságot és az adatvédelmet.

A Tor Browser csomagot a Tor Project fejlesztette ki, egy nonprofit szervezet, amely kutatásokat végez, valamint karbantartja a Tor anonimitási hálózat által használt szoftvert.

A Tor Browser jelenleg Windows, Linux és macOS rendszerekre érhető el. A Tor Browser Androidra is létezik, de iOS-re egyelőre nincs hivatalos verziója.

Mire használják a Tor-t?

A Tor Browser csak egy webböngésző, és a szoftver segítségével továbbra is megtekinthető a “felszíni” internet – vagy “tiszta web” -.

A Tor böngésző azonban extra szintű adatvédelmet nyújt a normál webes használathoz, vagy a kormányzati felügyelet és cenzúra megkerülésére.

Az úgynevezett dark web egyes oldalai csak a Tor segítségével érhetők el.

Vince Warrington, a Protective Intelligence ügyvezető igazgatója kifejtette: “A dark web – elsősorban azok az oldalak, amelyeket csak a Toron keresztül lehet elérni – általában még mindig az illegális és törvénytelen dolgoknak ad otthont.

“Bár vannak törvényes oldalak is (például a BBC-nek már van egy .onion verziója a BBC News weboldaláról), kutatásaink azt mutatják, hogy a .onion oldalak többsége illegális vagy tiltott anyagot tartalmaz” – tette hozzá.

Kik használják a Tor-t és miért?

Míg a legtöbb ember csak a Tor illegális tevékenységekre való használatát ismeri – például a kábítószereket árusító online piacokra való belépést -, sok más felhasználó is hozzáfér a Tor-hálózathoz.

Ezek közé tartoznak:

- Újságírók

- Politikai aktivisták

- Az amerikai hadsereg

- A bűnüldözés

- Az elnyomó rezsimekben élők

- Mindenki, aki nem szeretné, ha egy harmadik fél megfigyelné online tevékenységét

A Tor felhasználási területei a cenzúra megkerülésétől az online kémkedés és profilalkotás elkerüléséig terjednek, a forgalom eredetének álcázásáig és az érzékeny kommunikáció elrejtéséig.

Milyen anonimitásra számíthatnak az emberek, amikor a Tor-t használják?

A Tor anonimitást kínál, de csak egy bizonyos pontig.

Azoknak, akik a technológiát használják, és titokban akarják tartani személyazonosságukat, az operatív biztonság (OpSec) legjobb gyakorlatait is alkalmazniuk kell.

Charity Wright, az IntSights kiberfenyegetésekkel foglalkozó tanácsadója és az NSA korábbi kínai kémkedési szakértője kifejtette: “A Tor egy olyan böngésző, amely képes anonimizálni a hálózati kapcsolatunkat és az IP-címünket, amelyről bejelentkezünk.”

“Azonban, ha már illegális terekbe merészkedünk, fontos, hogy álneveket használjunk, és elrejtsük valódi nevünket, és soha ne fedjük fel valódi tartózkodási helyünket, nemzetiségünket vagy azonosító adatainkat.”

“Minden apró nyomot felhasználhatunk arra, hogy kiderítsék, kik vagyunk. Sőt, a szövetségi ügynökségek és a bűnüldöző szervek minden részletet felhasználnak egy online személyiségről, hogy megtaláljanak egy körözött gyanúsítottat” – tette hozzá.

A Tor könnyen elérhető a Tor böngészőn keresztül

A Tor könnyen elérhető a Tor böngészőn keresztül

Mennyire anonim a Tor?

A Tor célja az anonim kommunikáció biztosítása, de számos példa volt már arra, hogy a Tor használata ellenére leleplezték a személyazonosságukat.

Az FBI például nemrég zárt le egy büntetőeljárást a Freedom Hosting, egy sötét webes szolgáltatás tulajdonosa ellen, amely a Tor hálózaton futott.

Ezeken túlmenően számos kutatási projekt mutatott ki különböző mértékű sikeres támadásokat, amelyek vagy a Tor által titkosított forgalmat próbálták lehallgatni, vagy a felhasználókat azonosítani.

A legfrissebb adatvédelmi híreket a The Daily Swig

Protective Intelligence Warrington kommentálta: “Mítosz azt hinni, hogy a Tor használata (még VPN-nel együtt is) teljes anonimitást biztosít. A manapság használt eszközökkel lassan le tudjuk vetkőzni az anonimitás rétegeit, hogy kiderítsük, ki áll a számítógép mögött.”

“A nyílt forráskódú hírszerzéssel kombinált speciális szoftverek használatával – alapvetően a felszíni, mély és sötét weben keresve apró információfoszlányokat – képet tudunk alkotni egy illegális tevékenységben részt vevő Tor-felhasználóról.”

A korszak, amikor a Tor szálka volt a bűnüldöző szervek szemében, úgy tűnik, a végéhez közeledik.”

Warrington kifejtette: “Az Egyesült Királyságban a rendőrség és a hírszerző ügynökségek hozzáférnek ezekhez az eszközökhöz, és a dark web felhasználóinak azonosítását csak az erőforrások korlátozzák. Egyszerűen nincs elég rendőr, aki ilyen jellegű nyomozásokra szakosodott volna.”

Melyek a Tor korlátai, és hogyan lehet ezeket leküzdeni?

A Tornak megvannak a maga korlátai. Az online anonimitás fenntartása sokkal messzebbre mutató feladat, mint a Tor egyszerű használata.”

Israel Barak, a Cybereason információbiztonsági vezetője a The Daily Swignek elmondta: “A Tor alapvetően csak hálózati szintű anonimitást biztosít. Nem segít a számítógépen lévő olyan alkalmazásoknál, amelyek megőrzik a személyazonosságodat, és az internetszolgáltatóknak megadják a személyazonosságodat.”

“Például, amikor az egyén csatlakozik a Gmailhez, az általa használt számítógép vagy eszköz elmenti a személyazonosságát, így a jövőben nem kell bejelentkeznie.”

“A Tor nem védi meg az anonimitást ettől” – figyelmeztetett.

Felismerés Hogyan leszel CISO – Útmutató a vállalati biztonsági ranglétra csúcsára való felkapaszkodáshoz

Míg a Tor-hálózat célja, hogy a böngészési szokásokat távol tartsa a szolgáltatóktól vagy a weboldalakat követőktől, az adatvédelemre leginkább odafigyelő felhasználók még ennél is tovább mehetnek.

Boris Cipot, a Synopsys vezető biztonsági mérnöke hozzátette: “Az anonimitás legmagasabb szintjének eléréséhez meg kell szabadulni minden olyan operációs rendszer vagy szoftver telepítésétől, amely nyomkövetőt tartalmaz, így a felhasználó tiszta lappal léphet be a Tor-hálózatba.”

“Ezt a Tails vagy Qubes OS használatával lehet elérni, amelyek USB-stickről futnak. Ezek teljes egészében a memóriában futnak, így a meglévő hardveren is biztonságosan használhatók, de ha egyszer aktiváljuk őket, nem marad nyoma.”

A Tails operációs rendszer a Torral kombinálva segíthet javítani a felhasználók online anonimitását

A Tails operációs rendszer a Torral kombinálva segíthet javítani a felhasználók online anonimitását

Miért tart olyan sokáig a Tornak az oldalak betöltése?

A Tor böngésző használata az interneten való böngészéshez kompromisszumok elfogadásával jár.

A Tor böngésző jelentős anonimitási előnyöket biztosít a felhasználónak más webböngészőkkel, például az Edge, a Firefox és a Chrome böngészőkkel szemben.

Míg a szabványos böngészők olyan adatokat szivárogtathatnak ki, amelyek nagymértékben hozzájárulnak a felhasználó azonosításához – még “privát” módban is -, a Tor-t az anonimitás szem előtt tartásával tervezték.

A Firefox és a Chrome még nem javította ki azt az adatvédelmi problémát, amely kiszivárogtatja a felhasználó kereséseit az internetszolgáltatóknak

A Tor azonban jelentős korlátokat szab a felhasználónak az internetes böngészés során.

Kezdésnek a Torral való böngészés nagyon lassú lehet, ezért sokan valószínűleg nem akarják lecserélni a jelenlegi böngészőjüket.

A lassú forgalmi sebesség azért alakul ki, mert az adatcsomagok a Toron keresztül kerülő utat tesznek meg, különböző önkéntesek számítógépei között ugrálva érik el céljukat.

A hálózati késleltetés mindig problémát jelent ebben a forgatókönyvben – még akkor is, ha elég szerencsés vagy ahhoz, hogy elkerüld a szűk keresztmetszeteket.

A Tor miatt a weboldalak is úgy néznek ki, mintha 20 évvel ezelőtt készültek volna, mivel a weboldalak megjelenítési és testreszabási tartalmának nagy részét a Tor eltávolítja, mivel ezek a technológiák felhasználhatók a használt számítógép azonosítására.

Mit tanultak a szoftverfejlesztők a Torból?

A szakértők véleménye megoszlik arról, hogy a Tor közvetlenül befolyásolta-e a böngészők fejlesztését, de legalábbis a technológia sokat tett azért, hogy felhívja a figyelmet az adatvédelemre.

Chad Anderson, a DomainTools vezető biztonsági kutatója így nyilatkozott: “

“A böngészők átállása a DNS-over-HTTPS-re, amelyet általában DoH-nak neveznek, a felhasználók adatvédelmét erősíti, és ahol a DNS korábban nem működött a Toron keresztül, és valójában a felhasználók anonimitásának megszüntetésére irányuló támadási vektor volt, a DoH ezt orvosolja” – tette hozzá.

JAVASOLVA Útmutató a DNS-over-HTTPS-hez – hogyan védi az új webes protokoll az online adatvédelmet

Anderson folytatta: “

Arthur Edelstein, a Firefox Privacy and Security vezető termékmenedzsere a The Daily Swignek adott egy listát a Mozilla és a Tor együttműködését érintő projektekről:

- First-Party Isolation – Ezt a funkciót a Tor és a Mozilla közösen fejlesztette ki, és most már teljesen integrálva van a Firefoxba, bár jelenleg alapértelmezetten ki van kapcsolva. Teljesen megakadályozza, hogy a felhasználókat cookie-kon keresztül weboldalakon keresztül kövessék.

- Ujjlenyomat-ellenállás – Szintén a Tor és a Mozilla közös fejlesztése, amikor az Ujjlenyomat-ellenállás engedélyezve van a Firefoxban, a böngésző számos funkciójának viselkedését módosítja, hogy ne lehessen a felhasználókat ujjlenyomatok készítésére és weboldalak közötti követésre használni.

- Proxy-kerülő védelem – A Tor számos javítást adott a Firefoxhoz a proxy használat szigorítása érdekében, hogy a böngésző ne szivárogtassa ki a felhasználó IP-címét, amikor egy proxy van használatban.

Hogyan fejlesztik tovább magát a Tor technológiát?

A Tor fejlesztési projektjeinek jelenlegi példái közé tartozik többek között az ember által megjegyezhető nevekkel kapcsolatos proof-of-concept munka, a SecureDrop-pal, a Toron alapuló nyílt forráskódú bejelentő rendszerrel való együttműködés.

A Tor projekt képviselője, Al Smith a The Daily Swignak elmondta: “Jelenleg csak a Freedom of the Press Foundationnel (FPF) működtünk együtt, de a jövőben szeretnénk tovább bővíteni a proof-of-conceptet más média- és közegészségügyi szervezetekkel”.

Hogyan birkózik meg a Tor Project a koronavírus-járvánnyal?

A Tor Project a közelmúltban kénytelen volt elbocsátani az alapszemélyzet egyharmadát a koronavírus-járvány miatt. A Daily Swig megkérdezte, hogy a nonprofit szervezet hogyan igyekezett minimalizálni ennek hatását a fejlesztési csővezetékekre.

A Tor Project képviselője válaszolt: “Mivel most egy kisebb szervezet vagyunk, több olyan projektet hozunk létre, ahol különböző csapatok (pl, Browser, Network, UX, Community, Anti-Censorship) összejönnek és ugyanazon a témán dolgoznak, ahelyett, hogy elszigetelt csoportokban dolgoznának különböző munkákon.”

“Ezt a megközelítést választottuk a Tor Browser 9.5 kiadásához a hagymaszolgáltatások javítására” – tették hozzá.”

A Tor biztonságos?

Az általunk megkérdezett biztonsági szakértők által a Torral kapcsolatban felvetett sokféle fenntartás ellenére egyikük sem utalt arra, hogy a technológia “nem biztonságos”.

Az egyik jellemző válaszban Charles Ragland, a Digital Shadows fenyegetésekkel foglalkozó hírszerző ügynökség biztonsági mérnöke kifejtette: “Általánosságban elmondható, hogy amíg vannak biztonsági frissítések, és a felhasználók betartják a legjobb adatvédelmi és anonimitási gyakorlatokat, igen, a Tor biztonságosan használható.”

KÉPZÉS A Shodan alapítója, John Matherly az IoT biztonságáról, a kettős célú hackereszközökről és az információ túlterheltségről

.