Le réseau d’anonymat Tor reçoit une attention non négligeable de la part de la presse grand public – notamment pour son association présumée avec la cybercriminalité et le trafic de drogue sur le darknet.

Mais qu’est-ce que Tor ? Et quelle est sa sécurité ? Le Daily Swig a demandé à plusieurs experts en sécurité et en confidentialité de répondre à toutes vos questions, et à bien d’autres encore.

Qu’est-ce que Tor ?

Tor est une méthode de communication internet permettant l’anonymat en ligne. Le même terme est couramment utilisé pour désigner à la fois le réseau d’anonymat et le logiciel open source qui le prend en charge.

Le nom Tor dérive de The Onion Router – le nom d’un projet pionnier de protection de la vie privée géré par le laboratoire de recherche naval américain.

Comment fonctionne Tor ?

Tor dirige le trafic internet à travers un réseau de milliers de relais, dont beaucoup sont mis en place et maintenus par des bénévoles.

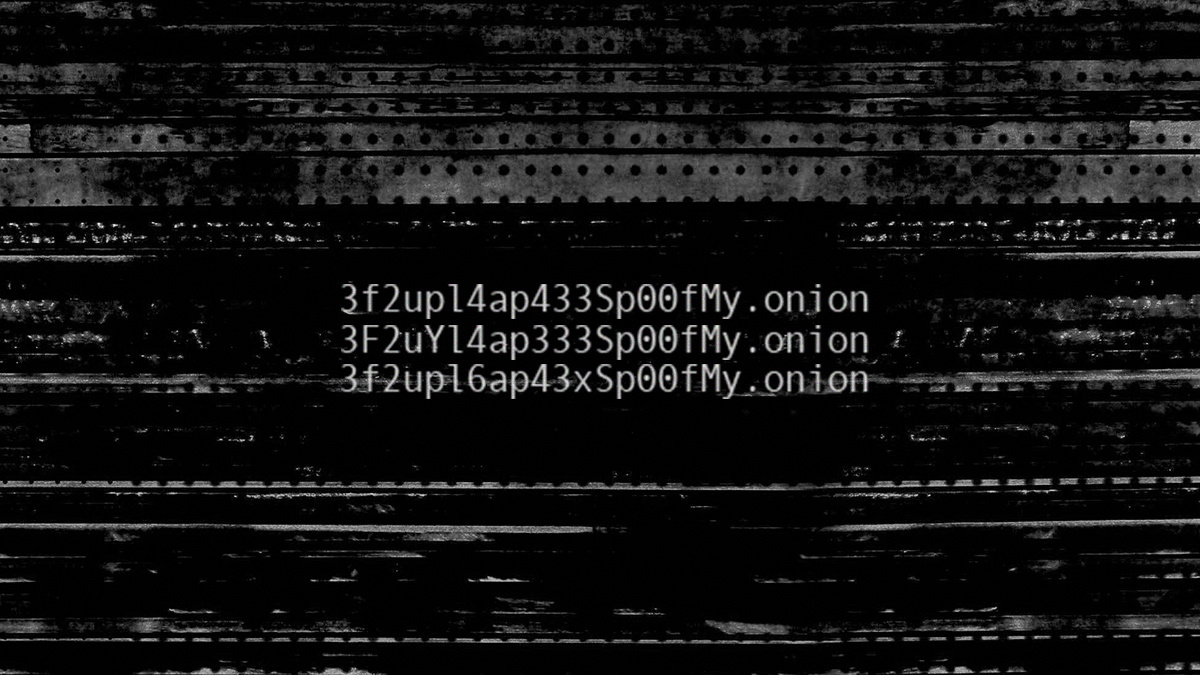

Les messages sont encapsulés dans des couches de cryptage, comparables aux couches d’un oignon. A l’intérieur du réseau Tor se trouvent des sites .onion, ou des « services cachés ».

Tor facilite la navigation anonyme en permettant au trafic de passer sur ou à travers le réseau par des nœuds qui ne connaissent que le nœud immédiatement précédent et suivant dans un relais.

La source et la destination des messages sont masquées par le cryptage.

Tor dirige le trafic internet à travers un réseau de milliers de relais

Tor dirige le trafic internet à travers un réseau de milliers de relais

Comment puis-je accéder à Tor?

La façon la plus simple d’accéder au réseau Tor est à travers le navigateur Tor. Le navigateur Tor est automatiquement connecté au réseau Tor et fera passer toutes vos requêtes par celui-ci, tout en assurant l’anonymat.

En outre, le navigateur est livré avec une fonctionnalité supplémentaire qui améliore votre sécurité et votre vie privée en désactivant JavaScript, le chargement automatique des images, des vidéos et plus encore.

Le pack de navigateurs Tor est développé par le projet Tor, une organisation à but non lucratif qui effectue des recherches ainsi que la maintenance du logiciel utilisé par le réseau d’anonymat Tor.

Le navigateur Tor est actuellement disponible pour Windows, Linux et macOS. Il existe également une version du navigateur Tor pour Android mais pas, pour l’instant, de version officielle pour iOS.

À quoi sert Tor ?

Le navigateur Tor n’est qu’un navigateur web, et vous pouvez toujours consulter l’internet « de surface » – ou « clear web » – en utilisant le logiciel.

Cependant, le navigateur Tor offre un niveau supplémentaire de confidentialité pour une utilisation normale du web ou comme moyen de contourner la surveillance et la censure du gouvernement.

Certains sites de ce qu’on appelle le dark web ne sont accessibles qu’en utilisant Tor.

Vince Warrington, directeur général de Protective Intelligence, explique : « Le dark web – principalement les sites auxquels on ne peut accéder que via Tor – reste généralement l’hôte de l’illégal et de l’illicite.

« Bien qu’il existe certains sites légitimes (par exemple, la BBC a maintenant une version .onion du site Web BBC News), nos recherches indiquent que plus de 95% des sites .onion contiennent du matériel illégal ou illicite », a-t-il ajouté.

Qui utilise Tor et pourquoi ?

Alors que la plupart des gens ne connaissent que l’utilisation de Tor pour des activités illégales – comme l’accès aux marchés en ligne qui vendent des drogues – de nombreux autres utilisateurs accèdent au réseau Tor.

Ceux-ci comprennent :

- Journalistes

- Militants politiques

- L’armée américaine

- L’application de la loi

- Ceux qui vivent dans des régimes répressifs

- Toute personne qui ne veut pas qu’un tiers observe ses activités en ligne

Les utilisations de Tor vont du contournement de la censure et de l’évitement de l’espionnage et du profilage en ligne, à déguiser l’origine du trafic et à cacher des communications sensibles.

Quelle attente d’anonymat les gens peuvent-ils avoir lorsqu’ils utilisent Tor ?

Tor offre l’anonymat, mais seulement jusqu’à un certain point.

Ceux qui utilisent la technologie, et qui cherchent à garder leur identité secrète, doivent également appliquer les meilleures pratiques en matière de sécurité opérationnelle (OpSec).

Charity Wright, conseiller en renseignement sur les cybermenaces chez IntSights et ancien expert en espionnage chinois de la NSA, explique : « Tor est un navigateur qui peut rendre anonyme votre connexion réseau et l’adresse IP à partir de laquelle vous vous connectez.

« Cependant, une fois que vous vous aventurez dans des espaces illicites, il est important d’utiliser des pseudonymes et de cacher votre vrai nom et de ne jamais révéler votre véritable emplacement, votre nationalité ou des éléments d’identification.

« Le moindre petit indice peut être utilisé pour que les gens découvrent qui vous êtes. Plus encore, les agences fédérales et les forces de l’ordre utiliseront chaque détail d’une personnalité en ligne pour trouver un suspect recherché », a-t-elle ajouté.

Tor est facilement accessible via le navigateur Tor

Tor est facilement accessible via le navigateur Tor

How anonymous is Tor?

Tor vise à fournir une communication anonyme, mais il y a eu de nombreux exemples de personnes dont l’identité a été démasquée malgré l’utilisation de Tor.

Par exemple, le FBI a récemment clos une affaire criminelle contre le propriétaire de Freedom Hosting, un service de dark web qui fonctionnait sur le réseau Tor.

En outre, plusieurs projets de recherche ont montré des niveaux variables d’attaques réussies qui ont soit tenté d’écouter le trafic crypté par Tor, soit d’identifier les utilisateurs.

Lisez la suite des dernières nouvelles sur la vie privée sur The Daily Swig

Selon Warrington de Protective Intelligence : « C’est un mythe de penser qu’utiliser Tor (même avec un VPN) vous donne un anonymat total. Avec les outils que nous utilisons aujourd’hui, nous pouvons lentement retirer les couches de l’anonymat pour découvrir qui se cache derrière l’ordinateur.

« En utilisant des logiciels spécialisés combinés à des renseignements de source ouverte – en gros, en recherchant sur le web de surface, profond et sombre de petites bribes d’informations – nous pouvons construire une image d’un utilisateur de Tor qui est impliqué dans une activité illégale. »

L’époque où Tor était une épine dans le pied des forces de l’ordre semble toucher à sa fin.

Warrington explique : « Au Royaume-Uni, la police et les agences de renseignement ont accès à ces outils, et la seule limite à l’identification des utilisateurs du dark web est celle des ressources. Il n’y a tout simplement pas assez de policiers dédiés à ce genre d’enquêtes. »

Quelles sont les limites de Tor, et comment les surmonter ?

Tor a ses limites. Maintenir l’anonymat en ligne est un exercice beaucoup plus vaste que la simple utilisation de Tor.

Israel Barak, responsable de la sécurité informatique chez Cybereason, a déclaré au Daily Swig : « Tor, à la base, ne vous donne que l’anonymat au niveau du réseau. Il ne vous aidera pas avec les applications sur votre ordinateur qui conservent votre identité et fournissent votre identité aux fournisseurs de services Internet.

« A titre d’exemple, lorsqu’un individu se connecte à Gmail, l’ordinateur ou l’appareil que vous utilisez enregistre votre identité, de sorte que vous n’avez pas à vous connecter à l’avenir.

« Tor ne protégera pas votre anonymat contre cela », a-t-il averti.

INSIGHT Comment devenir un CISO – Votre guide pour grimper au sommet de l’échelle de sécurité de l’entreprise

Alors que le réseau Tor est conçu pour garder les habitudes de navigation loin des fournisseurs de services ou des traqueurs de pages web, les utilisateurs les plus soucieux de leur vie privée peuvent aller encore plus loin.

Boris Cipot, ingénieur senior en sécurité chez Synopsys, ajoute : « Pour atteindre le plus haut niveau d’anonymat, il faudrait se débarrasser de toute installation d’OS ou de logiciel avec suivi, permettant ainsi à l’utilisateur d’entrer dans le réseau Tor avec une ardoise propre.

« Cela peut être réalisé avec l’utilisation de Tails ou Qubes OS, qui fonctionnent à partir d’une clé USB. Ils fonctionnent entièrement en mémoire, ce qui permet de les utiliser en toute sécurité sur le matériel existant, mais une fois activés, il n’y a aucune trace de vous. »

Le système d’exploitation Tails peut être combiné avec Tor pour aider à améliorer l’anonymat des utilisateurs en ligne

Le système d’exploitation Tails peut être combiné avec Tor pour aider à améliorer l’anonymat des utilisateurs en ligne

Pourquoi Tor met-il si longtemps à charger les sites ?

Utiliser Tor pour naviguer sur le web implique d’accepter des compromis.

Le navigateur Tor donne à un utilisateur des avantages considérables en matière d’anonymat par rapport aux autres navigateurs web, tels que Edge, Firefox et Chrome.

Alors que les navigateurs standards peuvent laisser fuir des données qui contribuent largement à l’identification de l’utilisateur – même en mode » privé » – Tor a été conçu avec l’anonymat en tête.

RELATED Firefox et Chrome n’ont pas encore corrigé le problème de confidentialité qui fait fuir les recherches des utilisateurs vers les FAI

Tor selle, cependant, l’utilisateur quelques limitations importantes lors de la navigation sur Internet.

Pour commencer, la navigation avec Tor peut être très lente, et donc beaucoup de gens sont peu susceptibles de vouloir échanger leur navigateur actuel.

La lenteur du trafic provient du fait que les paquets de données prennent un chemin détourné à travers Tor, rebondissant entre les ordinateurs de divers volontaires pour atteindre leur destination.

La latence du réseau sera toujours un problème dans ce scénario – même si vous avez la chance d’éviter les goulets d’étranglement.

Tor donne également l’impression que les sites web ont été construits il y a 20 ans, car une grande partie du contenu de présentation et de personnalisation des sites web est dépouillée par Tor, puisque ces technologies peuvent être utilisées pour identifier l’ordinateur qui est utilisé.

Qu’est-ce que les développeurs de logiciels ont appris de Tor ?

Les opinions parmi les experts sont partagées quant à savoir si Tor a fait beaucoup pour affecter directement le développement des navigateurs, mais au minimum, la technologie a fait beaucoup pour sensibiliser à la vie privée.

Chad Anderson, chercheur principal en sécurité chez DomainTools, a commenté : « Je ne sais pas combien nous pouvons attribuer aux améliorations des navigateurs modernes dues à Tor, mais je pense que les questions de confidentialité sont certainement devenues plus ciblées.

« Le passage des navigateurs à DNS-over-HTTPS, communément appelé DoH, est un coup de pouce pour la vie privée des utilisateurs et là où le DNS ne fonctionnait pas sur Tor avant, et était en fait un vecteur d’attaque pour désanonymiser les utilisateurs, DoH corrige cela », a-t-il ajouté.

RECOMMANDÉ Un guide du DNS-over-HTTPS – comment un nouveau protocole web vise à protéger votre vie privée en ligne

Anderson poursuit : « Il était autrefois possible d’écouter le trafic sur un nœud de sortie Tor… mais maintenant que SSL est presque omniprésent grâce aux certificats gratuits, c’est moins un problème. »

Arthur Edelstein, chef de produit senior pour la confidentialité et la sécurité de Firefox, a donné au Daily Swig une liste de projets impliquant des collaborations entre Mozilla et Tor :

- Isolation du premier parti – Cette fonctionnalité a été développée conjointement par Tor et Mozilla et est maintenant entièrement intégrée dans Firefox, bien qu’actuellement désactivée par défaut. Elle empêche totalement les utilisateurs d’être suivis sur les sites web via les cookies.

- Résistance aux empreintes digitales – Également développée conjointement par Tor et Mozilla, lorsque la résistance aux empreintes digitales est activée dans Firefox, elle modifie le comportement d’une grande collection de fonctionnalités du navigateur afin qu’elles ne puissent pas être utilisées pour prendre les empreintes digitales des utilisateurs et les suivre sur les sites web.

- Protection contre le contournement des proxy – Tor a contribué à un certain nombre de correctifs à Firefox pour resserrer l’utilisation des proxy, afin que le navigateur ne divulgue pas l’adresse IP de l’utilisateur lorsqu’un proxy est utilisé.

Comment la technologie de Tor elle-même est-elle développée ?

Les exemples actuels de projets de développement de Tor incluent un travail de preuve de concept sur les noms mémorisables par l’homme, une collaboration avec SecureDrop, le système de dénonciation open source basé sur Tor, entre autres exemples.

Le représentant du projet Tor, Al Smith, a déclaré au Daily Swig : « Actuellement, nous avons seulement établi un partenariat avec la Freedom of the Press Foundation (FPF), mais nous voulons continuer à étendre la preuve de concept avec d’autres médias et organisations de santé publique à l’avenir. »

Comment le Projet Tor fait-il face à la pandémie de coronavirus ?

Le Projet Tor a récemment été obligé de licencier un tiers de son personnel de base en réponse à la pandémie de coronavirus. Le Daily Swig a demandé comment l’organisme à but non lucratif a cherché à minimiser l’effet de cette situation sur les pipelines de développement.

Un représentant du Projet Tor a répondu : « Parce que nous sommes maintenant une plus petite organisation, nous créons plus de projets où différentes équipes (par ex, Navigateur, Réseau, UX, Communauté, Anti-censure) se réunissent et travaillent sur le même problème, au lieu de travailler dans des groupes isolés sur des travaux disparates.

« C’est l’approche que nous avons adoptée pour améliorer les services aux oignons pour la version 9.5 du navigateur Tor », ont-ils ajouté.

Est-ce que Tor est sûr ?

Malgré les nombreuses et diverses mises en garde à propos de Tor que les experts en sécurité à qui nous avons parlé ont soulevées, aucun d’entre eux n’a laissé entendre que la technologie n’était pas « sûre ».

Dans une réponse typique, Charles Ragland, un ingénieur en sécurité de l’agence de renseignement sur les menaces Digital Shadows, a expliqué : « De manière générale, tant que les mises à jour de sécurité sont en place, et que les utilisateurs suivent les meilleures pratiques en matière de confidentialité et d’anonymat, oui, Tor est sûr à utiliser. »

INTERVIEW John Matherly, fondateur de Shodan, sur la sécurité de l’IoT, les outils de piratage à double usage et la surcharge d’informations

.