- 11/14/2018

- 7 minutes de lecture

-

-

i

i -

d

d -

v

v -

e

e -

D

D -

+8

-

.

S’applique à : Windows Server

Cette rubrique explique comment supprimer AD DS, à l’aide du gestionnaire de serveur ou de Windows PowerShell.

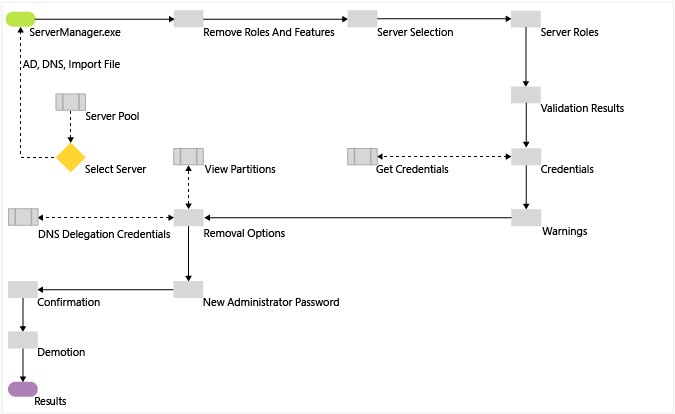

Flux de travail de suppression d’AD DS

Attention

Suppression des rôles AD DS avec Dism.exe ou le module Windows PowerShell DISM après la promotion vers un contrôleur de domaine n’est pas pris en charge et empêchera le serveur de démarrer normalement.

Contrairement à Server Manager ou au module ADDSDeployment pour Windows PowerShell, DISM est un système de service natif qui n’a aucune connaissance inhérente d’AD DS ou de sa configuration. N’utilisez pas Dism.exe ou le module DISM de Windows PowerShell pour désinstaller le rôle AD DS à moins que le serveur ne soit plus un contrôleur de domaine.

Démotion et suppression de rôle avec PowerShell

| ADDSDeployment et ServerManager Cmdlets | Arguments (Les arguments en gras sont obligatoires. Les arguments en italique peuvent être spécifiés en utilisant Windows PowerShell ou l’assistant de configuration AD DS.) |

|---|---|

| Désinstaller-ADDSDomainController | -SkipPreChecks

-LocalAdministratorPassword -.Confirm -Credential -DemoteOperationMasterRole -DNSDelegationRemovalCredential -Force -ForceRemoval -IgnoreLastDCInDomainMismatch -IgnoreLastDNSServerForZone -LastDomainControllerInDomain -Norebootoncompletion -RemoveApplicationPartitions -RemoveDNSDelegation -RetenirDCMetadata |

| Uninstall-WindowsFeature/Remove-WindowsFeature | -Name

-IncludeManagementTools -Restart -Remove -Force -ComputerName -Credential -LogPath -Vhd |

Note

L’argument -credential n’est requis que si vous n’êtes pas déjà connecté en tant que membre du groupe Enterprise Admins (rétrogradation du dernier DC dans un domaine) ou du groupe Domain Admins (rétrogradation d’un DC réplica).L’argument -includemanagementtools n’est requis que si vous souhaitez supprimer tous les utilitaires de gestion AD DS.

Démotion

Suppression de rôles et de fonctionnalités

Server Manager offre deux interfaces pour supprimer le rôle Active Directory Domain Services :

-

Le menu Gérer du tableau de bord principal, en utilisant Supprimer les rôles et les fonctionnalités

-

Cliquez sur AD DS ou Tous les serveurs dans le volet de navigation. Faites défiler l’écran jusqu’à la section Rôles et fonctionnalités. Cliquez avec le bouton droit de la souris sur Active Directory Domain Services dans la liste des rôles et des fonctionnalités, puis cliquez sur Supprimer le rôle ou la fonctionnalité. Cette interface saute la page Sélection du serveur.

Les cmdlets ServerManager Uninstall-WindowsFeature et Remove-WindowsFeature vous empêcheront de supprimer le rôle AD DS jusqu’à ce que vous rétrogradiez le contrôleur de domaine.

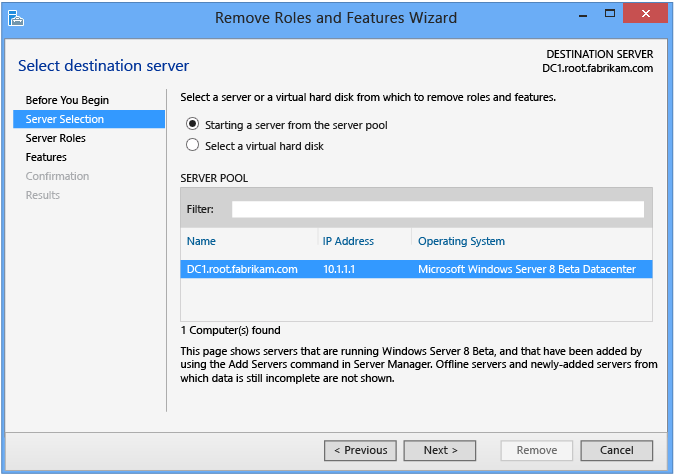

Sélection du serveur

La boîte de dialogue Sélection du serveur vous permet de choisir parmi l’un des serveurs précédemment ajoutés au pool, tant qu’il est accessible. Le serveur local exécutant le Gestionnaire de serveur est toujours automatiquement disponible.

Rôles et fonctionnalités du serveur

Décochez la case Services de domaine Active Directory pour rétrograder un contrôleur de domaine ; si le serveur est actuellement un contrôleur de domaine, cela ne supprime pas le rôle AD DS et passe plutôt à une boîte de dialogue Résultats de validation avec l’offre de rétrogradation. Sinon, cela supprime les binaires comme toute autre fonctionnalité de rôle.

-

Ne supprimez pas d’autres rôles ou fonctionnalités liés à AD DS – tels que DNS, GPMC ou les outils RSAT – si vous avez l’intention de promouvoir à nouveau le contrôleur de domaine immédiatement. La suppression de rôles et de fonctionnalités supplémentaires augmente le temps nécessaire à une nouvelle promotion, car le Gestionnaire de serveur réinstalle ces fonctionnalités lorsque vous réinstallez le rôle.

-

Supprimez les rôles et fonctionnalités AD DS inutiles à votre propre discrétion si vous avez l’intention de rétrograder le contrôleur de domaine de façon permanente. Cela nécessite de décocher les cases à cocher de ces rôles et fonctionnalités.

La liste complète des rôles et fonctionnalités liés à AD DS comprend :

- Module Active Directory pour Windows PowerShell fonctionnalité

- Ad DS et AD LDS Tools fonctionnalité

- Active Directory Administrative Center fonctionnalité

- AD DS Snap-.ins et outils en ligne de commande fonctionnalité

- Serveur DNS

- Console de gestion des politiques de groupe

Les cmdlets Windows PowerShell ADDSDeployment et ServerManager équivalents sont :

Uninstall-addsdomaincontrollerUninstall-windowsfeature

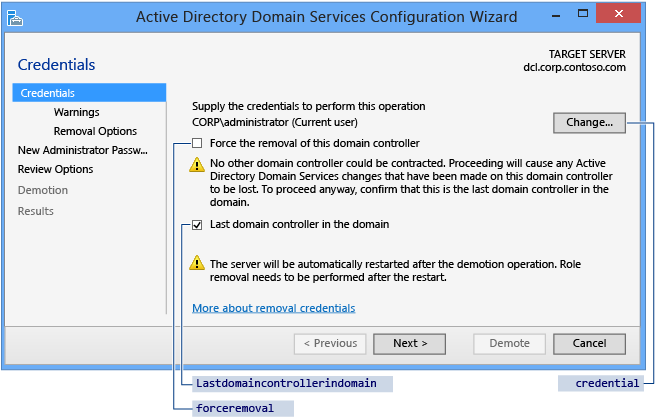

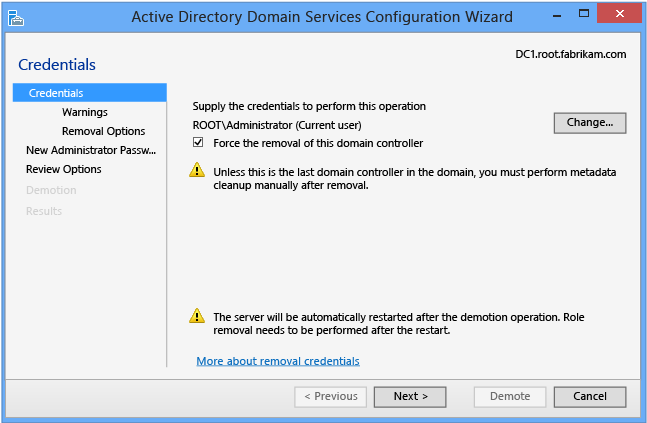

Credentials

Vous configurez les options de rétrogradation sur la page Credentials. Fournissez les informations d’identification nécessaires pour effectuer la rétrogradation à partir de la liste suivante :

-

La rétrogradation d’un contrôleur de domaine supplémentaire nécessite des informations d’identification d’administrateur de domaine. Sélectionner Forcer la rétrogradation de ce contrôleur de domaine rétrograde le contrôleur de domaine sans supprimer les métadonnées de l’objet contrôleur de domaine d’Active Directory.

Avertissement

Ne sélectionnez pas cette option à moins que le contrôleur de domaine ne puisse pas contacter d’autres contrôleurs de domaine et qu’il n’existe aucun moyen raisonnable de résoudre ce problème de réseau. La rétrogradation forcée laisse des métadonnées orphelines dans Active Directory sur les contrôleurs de domaine restants dans la forêt. En outre, toutes les modifications non répliquées sur ce contrôleur de domaine, comme les mots de passe ou les nouveaux comptes d’utilisateur, sont perdues à jamais. Les métadonnées orphelines sont la cause première d’un pourcentage important de cas de support client Microsoft pour AD DS, Exchange, SQL et d’autres logiciels.

Si vous rétrogradez de force un contrôleur de domaine, vous devez immédiatement effectuer manuellement le nettoyage des métadonnées. Pour les étapes, consultez Nettoyer les métadonnées du serveur.

-

La rétrogradation du dernier contrôleur de domaine dans un domaine nécessite l’appartenance au groupe Enterprise Admins, car cela supprime le domaine lui-même (s’il s’agit du dernier domaine de la forêt, cela supprime la forêt). Le Gestionnaire de serveur vous informe si le contrôleur de domaine actuel est le dernier contrôleur de domaine du domaine. Cochez la case Dernier contrôleur de domaine du domaine pour confirmer que le contrôleur de domaine est le dernier contrôleur de domaine du domaine.

Les arguments ADDSDeployment Windows PowerShell équivalents sont :

-credential <pscredential>-forceremoval <{ $true | false }>-lastdomaincontrollerindomain <{ $true | false }>Avertissements

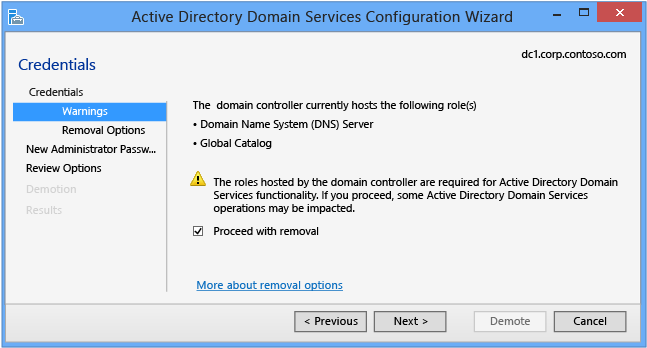

La page Avertissements vous avertit des conséquences possibles de la suppression de ce contrôleur de domaine. Pour continuer, vous devez sélectionner Proceed with removal.

Warning

Si vous avez précédemment sélectionné Force the removal of this domain controller sur la page Credentials, alors la page Warnings affiche tous les rôles Flexible Single Master Operations hébergés par ce contrôleur de domaine. Vous devez saisir les rôles d’un autre contrôleur de domaine immédiatement après avoir rétrogradé ce serveur. Pour plus d’informations sur la saisie des rôles FSMO, voir Saisir le rôle principal des opérations.

Cette page n’a pas d’argument ADDSDeployment Windows PowerShell équivalent.

Options de suppression

La page Options de suppression apparaît en fonction de la sélection préalable de Dernier contrôleur de domaine dans le domaine sur la page Références. Cette page vous permet de configurer des options de suppression supplémentaires. Sélectionnez Ignorer le dernier serveur DNS pour la zone, Supprimer les partitions d’application et Supprimer la délégation DNS pour activer le bouton Suivant.

Les options apparaissent uniquement si elles sont applicables à ce contrôleur de domaine. Par exemple, s’il n’y a pas de délégation DNS pour ce serveur, alors cette case à cocher ne s’affichera pas.

Cliquez sur Modifier pour spécifier des informations d’identification administratives DNS alternatives. Cliquez sur Afficher les partitions pour afficher les partitions supplémentaires que l’assistant supprime pendant la rétrogradation. Par défaut, les seules partitions supplémentaires sont Domain DNS et Forest DNS Zones. Toutes les autres partitions sont des partitions non Windows.

Les arguments équivalents du cmdlet ADDSDeployment sont :

Nouveau mot de passe administrateur

La page Nouveau mot de passe administrateur vous demande de fournir un mot de passe pour le compte administrateur de l’ordinateur local intégré, une fois que la rétrogradation est terminée et que l’ordinateur devient un serveur membre du domaine ou un ordinateur de groupe de travail.

Le cmdlet Uninstall-ADDSDomainController et ses arguments suivent les mêmes valeurs par défaut que Server Manager s’ils ne sont pas spécifiés.

L’argument LocalAdministratorPassword est spécial :

- S’il n’est pas spécifié comme argument, alors le cmdlet vous invite à entrer et à confirmer un mot de passe masqué. C’est l’utilisation préférée lors de l’exécution interactive de la cmdlet.

- Si elle est spécifiée avec une valeur, alors la valeur doit être une chaîne sécurisée. Ce n’est pas l’utilisation préférée lors de l’exécution de la cmdlet de manière interactive.

Par exemple, vous pouvez demander manuellement un mot de passe en utilisant la cmdlet Read-Host pour demander à l’utilisateur une chaîne sécurisée.

-localadministratorpassword (read-host -prompt "Password:" -assecurestring)Avertissement

Comme les deux options précédentes ne confirment pas le mot de passe, soyez extrêmement prudent : le mot de passe n’est pas visible.

Vous pouvez également fournir une chaîne sécurisée en tant que variable convertie en texte clair, bien que cela soit fortement déconseillé. Par exemple :

-localadministratorpassword (convertto-securestring "Password1" -asplaintext -force)Avertissement

Fournir ou stocker un mot de passe en texte clair n’est pas recommandé. Toute personne exécutant cette commande dans un script ou regardant par-dessus votre épaule connaît le mot de passe de l’administrateur local de cet ordinateur. Avec cette connaissance, ils ont accès à toutes ses données et peuvent se faire passer pour le serveur lui-même.

Confirmation

La page de confirmation montre la rétrogradation planifiée ; la page ne liste pas les options de configuration de la rétrogradation. C’est la dernière page que l’assistant affiche avant le début de la rétrogradation. Le bouton Afficher le script crée un script de rétrogradation Windows PowerShell.

Cliquez sur Rétrograder pour exécuter le cmdlet AD DS Deployment suivant :

Uninstall-ADDSDomainControllerUtilisez l’argument optionnel Whatif avec le Uninstall-ADDSDomainController et le cmdlet pour examiner les informations de configuration. Cela vous permet de voir les valeurs explicites et implicites des arguments d’une cmdlet.

Par exemple:

L’invite à redémarrer est votre dernière possibilité d’annuler cette opération lorsque vous utilisez ADDSDeployment Windows PowerShell. Pour remplacer cette invite, utilisez les arguments -force ou confirm:$false.

Démotion

Lorsque la page Démotion s’affiche, la configuration du contrôleur de domaine commence et ne peut être arrêtée ou annulée. Les opérations détaillées s’affichent sur cette page et s’écrivent dans les journaux:

- %systemroot%\debug\dcpromo.log

- %systemroot%\debug\dcpromoui.log

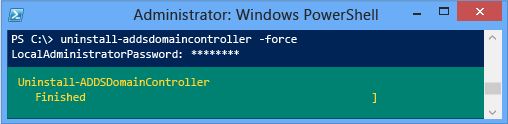

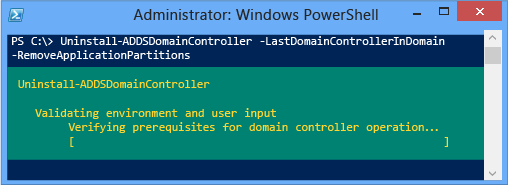

Puisque Uninstall-ADDSDomainController et Uninstall-WindowsFeature n’ont qu’une action chacun, ils sont affichés ici dans la phase de confirmation avec les arguments minimums requis. Appuyer sur ENTER lance le processus de rétrogradation irrévocable et redémarre l’ordinateur.

Pour accepter l’invite de redémarrage automatique, utilisez les arguments -force ou -confirm:$false avec n’importe quelle cmdlet ADDSDeployment Windows PowerShell. Pour empêcher le serveur de redémarrer automatiquement à la fin de la promotion, utilisez l’argument -norebootoncompletion:$false.

Avertissement

Il est déconseillé de passer outre le redémarrage. Le serveur membre doit redémarrer pour fonctionner correctement.

Voici un exemple de rétrogradation forcée avec ses arguments minimaux requis de -forceremoval et -demoteoperationmasterrole. L’argument -credential n’est pas nécessaire car l’utilisateur s’est connecté en tant que membre du groupe Enterprise Admins :

Voici un exemple de suppression du dernier contrôleur de domaine dans le domaine avec ses arguments minimaux requis de -lastdomaincontrollerindomain et -removeapplicationpartitions :

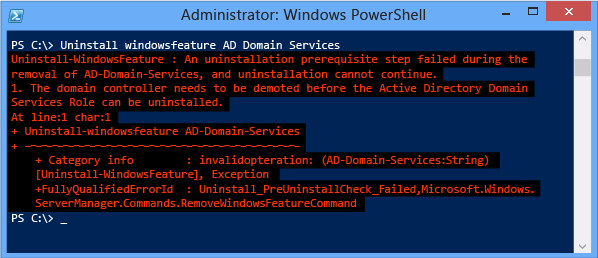

Si vous tentez de supprimer le rôle AD DS avant de démotoriser le serveur, Windows PowerShell vous bloque avec une erreur :

Important

Vous devez redémarrer l’ordinateur après avoir démotorisé le serveur avant de pouvoir supprimer les binaires du rôle AD-Domain-Services.

Résultats

La page Résultats indique le succès ou l’échec de la promotion et toute information administrative importante. Le contrôleur de domaine redémarre automatiquement après 10 secondes.